Efter att ha tillbringat dagar med att analysera användarrapporter på IT-forum och testa olika konfigurationer i verkliga scenarier har jag sammanställt denna heltäckande guide om hur du ändrar din RDP-port i Windows 11. Oavsett om du är en systemadministratör som härdar din infrastruktur eller en avancerad användare som vill minska skanningstrafiken är det viktigt att förstå denna process, men det är inte alltid den bästa lösningen för alla.

Snabb sammanfattning:

- Standardporten för RDP är TCP 3389, som ofta är mål för automatiserade skanningar.

- Att byta port kräver registerändringar, brandväggskonfiguration och omstart av systemet.

- Enbart portändringar ger ingen verklig säkerhet; kombinera med NLA, VPN:er och stark autentisering.

- Processen tar 10-15 minuter men kan bryta befintliga anslutningar om den inte planeras noggrant.

- Alternativa lösningar som HelpWire eliminerar portkonfiguration helt.

Förstå RDP-porten och varför den bör ändras

Som standard lyssnar Windows Fjärrskrivbord på TCP-port 3389. När du ansluter med mstsc.exe eller en annan RDP-klient ansluter den klienten till port 3389 på fjärrdatorn.

Tre vanliga skäl att ändra denna standardinställning:

Säkerhet genom obskuritet – Botar och skannrar riktar sig i stor utsträckning mot port 3389, så att flytta RDP till en atypisk port minskar bakgrundsbruset. Det är dock inte en ersättning för starka säkerhetsrutiner.

Undvika konflikter – Annan programvara, särskilt virtualiseringsverktyg, kan redan använda port 3389.

Krav i nätverkspolicyer – Vissa reglerade miljöer kräver anpassade porttilldelningar för efterlevnad.

Viktig säkerhetsnotis: Att ändra porten krypterar inte trafiken eller förhindrar riktade attacker. Kombinera alltid en anpassad port med stark autentisering, autentisering på nätverksnivå (NLA), VPN:er eller gatewaytjänster för verklig säkerhet.

Förutsättningar

Innan du börjar:

- Du måste vara inloggad som administratör

- Fjärrskrivbord måste vara aktiverat på Windows 11-datorn

- Säkerhetskopiera registret innan du börjar—att redigera det kan påverka systemets beteende

1. Registermetoden: steg för steg

Utifrån mina tester är registermetoden fortfarande det mest tillförlitliga sättet i alla Windows 11-utgåvor (Pro, Enterprise, Education). Så här gör jag:

-

Säkerhetskopiera registret först. Jag kan inte nog understryka detta. Jag har sett administratörer låsa ute sig själva för att de hoppade över det här steget.

-

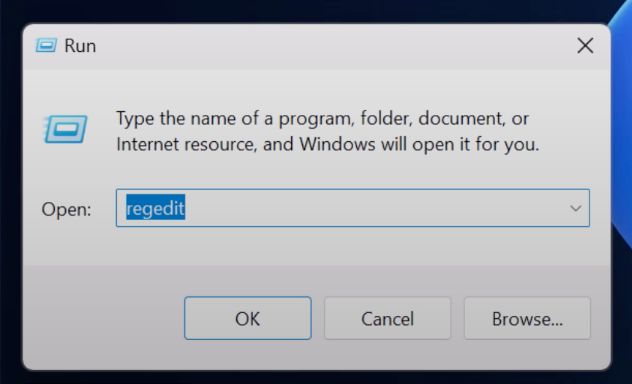

Öppna Registereditorn genom att trycka på Win + R, skriva

regeditoch trycka på Enter.

-

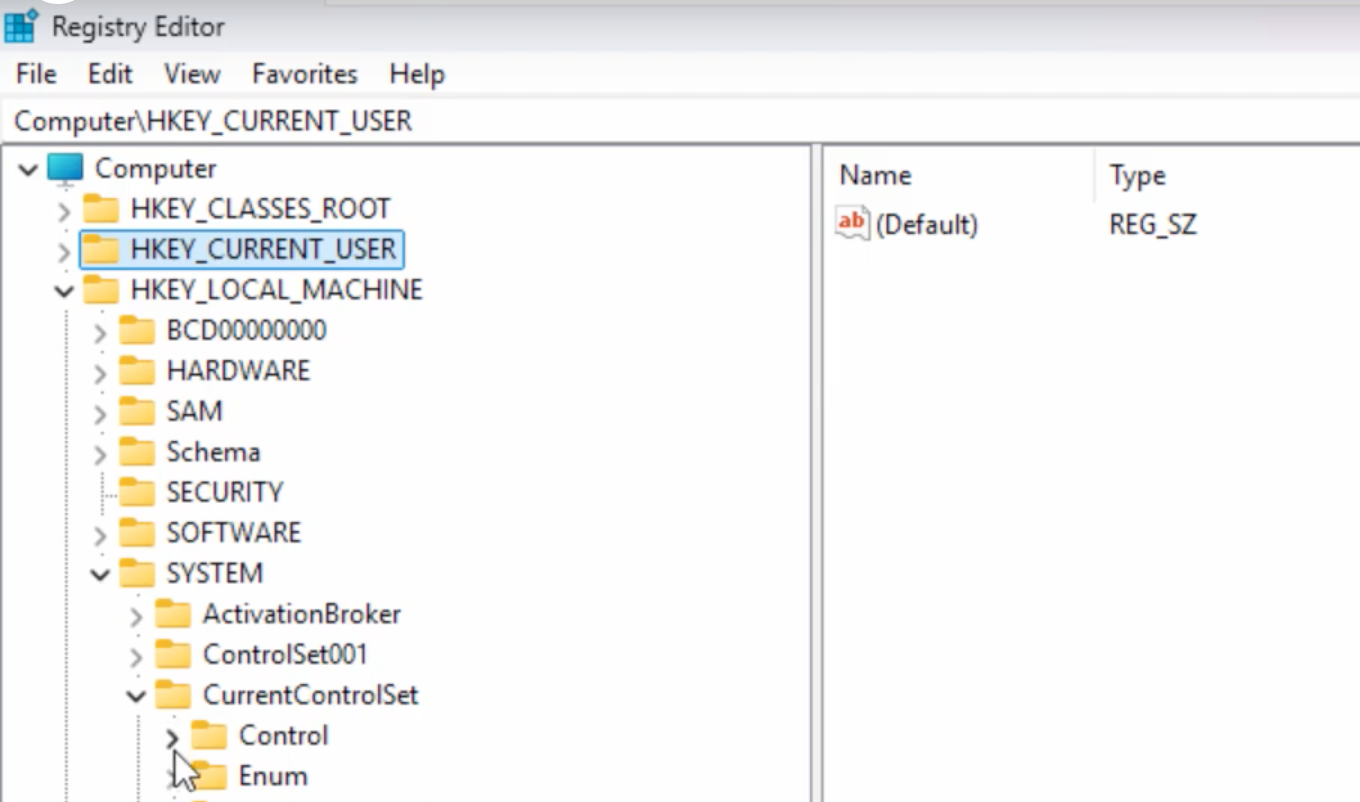

Navigera till RDP-konfigurationsnyckeln:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

-

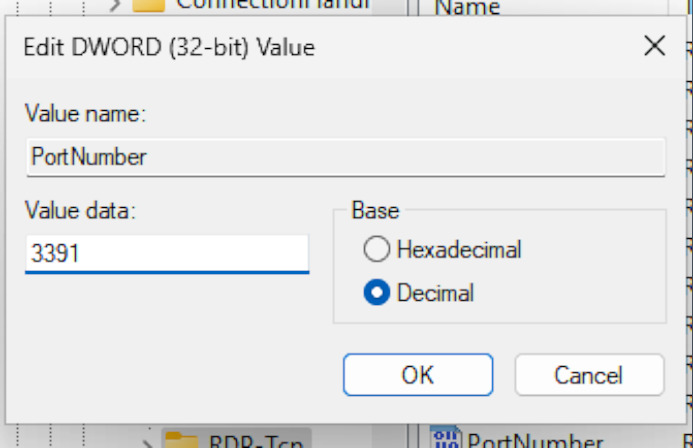

Ändra värdet för PortNumber:

• Dubbelklicka på

PortNumber.

• Byt bas till Decimal (det är här många gör fel, de lämnar den i hexadecimalt läge).

• Ange ditt nya portnummer (jag använder vanligtvis portar i intervallet 49152-65535 för att undvika konflikter).

• Klicka på OK.

-

Starta om maskinen. En enkel omstart av tjänsten fungerar ibland, men jag har märkt att en fullständig omstart säkerställer att allt initieras korrekt.

2. PowerShell-metod för automatisering

När jag hanterar flera maskiner är PowerShell mitt förstahandsval. Här är skriptet jag använder:

# Definiera din nya port

$newPort = 3391

# Uppdatera registret

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber” -Value $newPort

# Verifiera ändringen

$currentPort = (Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber”).PortNumber

Write-Host “RDP-porten är nu inställd på: $currentPort”

Efter att ha kört detta måste du fortfarande starta om för att ändringarna ska få full verkan.

2. Konfigurera Windows-brandväggen (den del som de flesta guider hoppar över)

Det är här jag oftast ser folk misslyckas: de ändrar registret men glömmer brandväggen. Din RDP-tjänst kommer att lyssna på den nya porten, men Windows-brandväggen kommer att blockera alla inkommande anslutningar.

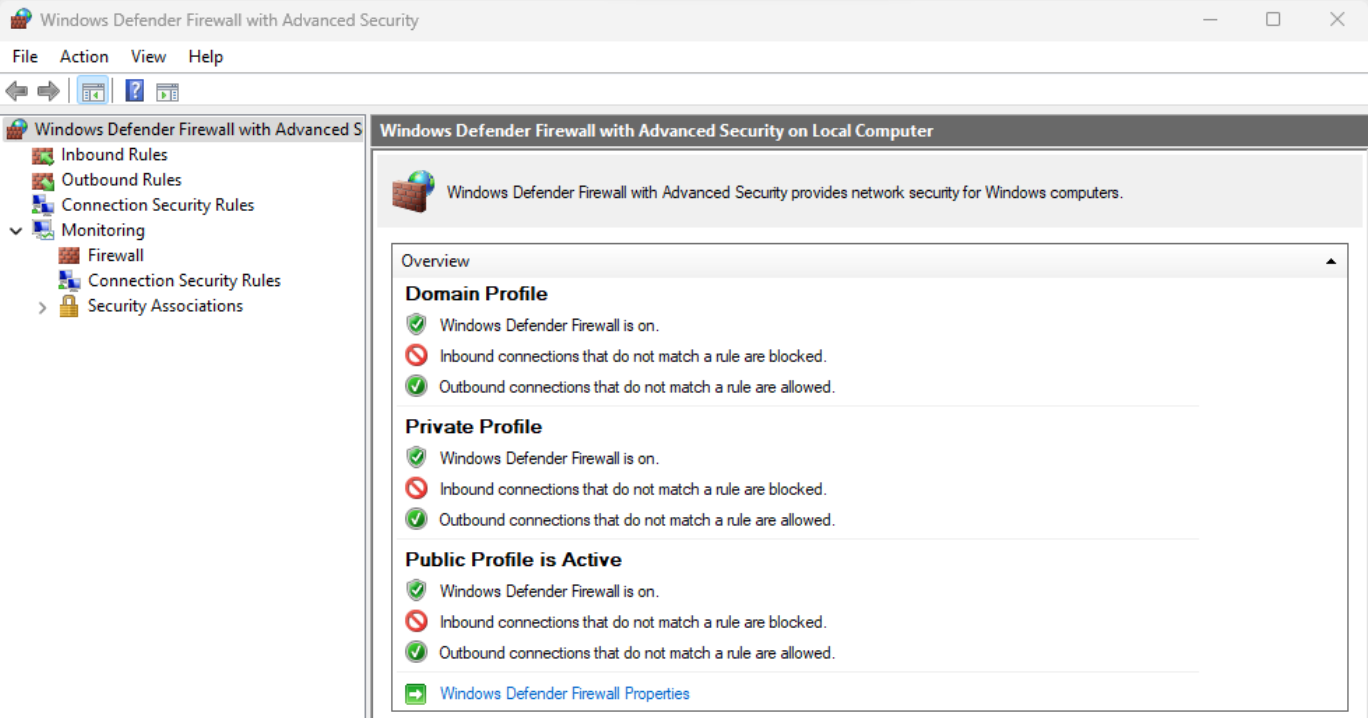

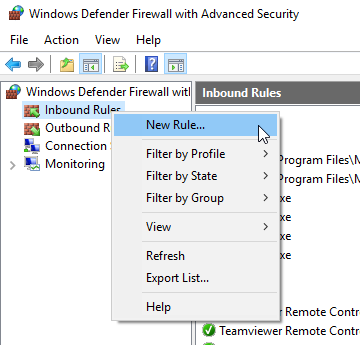

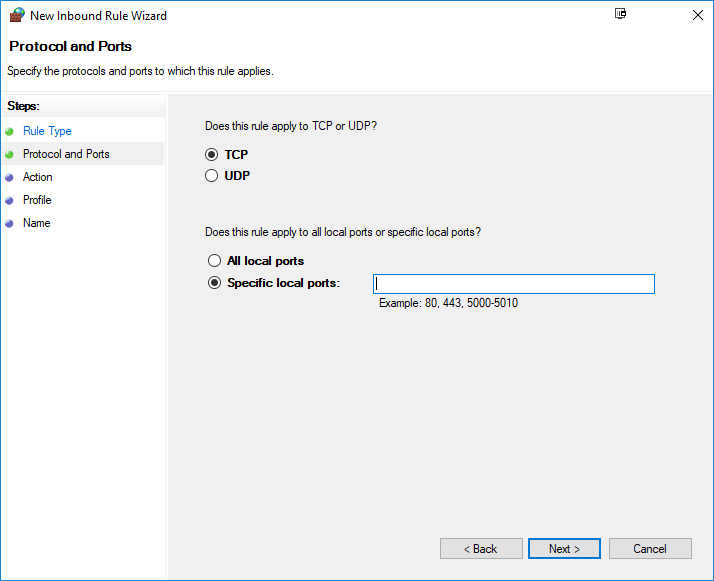

GUI-metod:

-

Öppna Windows Defender-brandväggen med avancerad säkerhet.

-

Välj Inkommande regler, klicka sedan på Ny regel.

-

Välj Port, sedan TCP, och ange ditt nya portnummer.

-

Tillåt anslutningen.

-

Tillämpa på alla nätverksprofiler (eller bara specifika profiler baserat på din miljö).

-

Ge det ett beskrivande namn, till exempel “RDP Custom Port 3391”.

PowerShell-metod (snabbare för flera datorer):

New-NetFirewallRule -DisplayName “RDP Custom Port” -Direction Inbound -Protocol TCP -LocalPort 3391 -Action Allow -Profile Any

Jag brukar skapa regler för både TCP och UDP när jag använder moderna RDP-funktioner, även om TCP är minimikravet.

Testar din konfiguration

Efter att ha gjort dessa ändringar och startat om testar jag alltid från en annan dator innan jag anser att jobbet är klart:

- Öppna Fjärrskrivbordsanslutning (mstsc.exe).

- I fältet Dator, ange:

värdnamn:portellerIP:port

• Exempel:192.168.1.100:3391. - Verifiera att du kan ansluta.

Proffstips: Använd netstat -an | findstr "LISTENING" för att bekräfta att systemet faktiskt lyssnar på din nya port innan du felsöker problem på klientsidan.

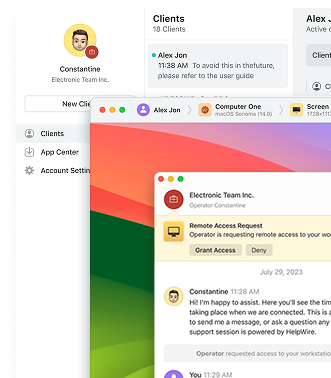

När portkonfigurationen blir en huvudvärk: HelpWire-alternativet

Efter år av att konfigurera RDP-portar, hantera NAT-traversering i routrar och felsöka brandväggsregler har jag börjat rekommendera ett annat tillvägagångssätt för många användare: dedikerad fjärråtkomstprogramvara som hanterar anslutningen automatiskt.

HelpWire är en lösning som jag har testat ingående och som eliminerar hela problemet med portkonfiguration:

Varför jag rekommenderar HelpWire:

- Ingen konfiguration: Inga registerändringar, ändringar av brandväggsregler eller portvidarebefordran krävs.

- Plattformsoberoende stöd: Fungerar på Windows, macOS och Linux.

- Inbyggd säkerhet: Krypterade anslutningar utan att behöva VPN.

- Gratis att använda: Inga licensproblem för små installationer.

När HelpWire är mer vettigt än anpassade RDP-portar:

- Du behöver stödja användare på olika operativsystem.

- Att sätta upp VPN-infrastruktur är inte genomförbart.

- Du tillhandahåller fjärrsupport snarare än kontinuerlig fjärrarbetsåtkomst.

- Du vill helt undvika portvidarebefordran i routern.

- Du behöver en lösning som “bara fungerar” för icke-tekniska användare.

Jag använder fortfarande RDP med anpassade portar för serverhantering i kontrollerade miljöer, men för allmän fjärråtkomst, särskilt när jag stödjer slutanvändare eller arbetar över plattformar, eliminerar HelpWire konfigurationsbördan helt.

Bästa praxis för säkerhet som jag faktiskt tillämpar

Att ändra portar är en liten del av en större säkerhetsstrategi. Här är vad jag anser vara icke-förhandlingsbart:

-

Aktivera autentisering på nätverksnivå (NLA) – Detta bör redan vara påslaget som standard i Windows 11, men kontrollera det. NLA kräver autentisering innan en session upprättas, vilket förhindrar många automatiserade attacker.

-

Implementera policyer för kontolåsning – Jag ställde in att konton låses efter 5 misslyckade försök med en spärrtid på 30 minuter.

-

Använd VPN för internetexponerad RDP – Om fjärråtkomst måste gå över det publika internet placerar jag den alltid bakom ett VPN. Portändringar hindrar inte avancerade angripare från att hitta din tjänst.

-

Aktivera granskningsloggning – Spåra misslyckade inloggningsförsök och lyckade anslutningar. Jag går igenom dessa loggar varje vecka.

-

Överväg Remote Desktop Gateway – För företagsmiljöer tillhandahåller RD Gateway centraliserad åtkomstkontroll och kräver inte att RDP-portar öppnas direkt mot internet.

Felsökning av vanliga problem jag har stött på

Problem: Kan inte ansluta efter att ha ändrat porten

- Kontrollera först att brandväggsregeln är korrekt och aktiv.

- Kontrollera att du anger porten i din anslutningssträng (värdnamn:port).

- Bekräfta att RDP-tjänsten startades om korrekt efter registerändringen.

Problem: Anslutningsförsök går fortfarande till port 3389

- Vissa RDP-klienter cachelagrar anslutningsinställningar, rensa sparade inloggningsuppgifter.

- Se till att du uttryckligen anger portnumret.

- Kontrollera om du har flera nätverksadaptrar med olika konfigurationer.

Problem: Har helt förlorat fjärråtkomsten

- Det är därför jag alltid har fysisk eller out-of-band-åtkomst innan jag gör ändringar.

- Starta i felsäkert läge vid behov och återställ registerändringen.

- Som sista utväg, återställ från din registersäkerhetskopia.

Min slutgiltiga rekommendation

Efter otaliga konfigurationer är här min bedömning: att ändra RDP-porten minskar bruset från automatiserade skanningar men måste vara en del av lagerbaserad säkerhet, inte en fristående lösning.

För småföretag rekommenderar jag HelpWire för dess nollkonfigurationsupplägg och plattformsöverskridande stöd. För större organisationer fungerar anpassade RDP-portar med VPN och NLA bra.

Matcha din lösning med dina faktiska behov, inte med vad guider säger att du “bör” göra.

Kom igång med säker fjärråtkomst:

- Traditionellt tillvägagångssätt: Ändra RDP-port + aktivera NLA + implementera VPN.

- Modernt alternativ: Prova HelpWire för nollkonfigurerad fjärråtkomst över flera plattformar.

Välj den väg som är rimlig för din specifika situation, och prioritera alltid verklig säkerhet framför skenbar säkerhet.