Na dagenlang het analyseren van gebruikersrapporten op IT-forums en het testen van verschillende configuraties in praktijkscenario’s, heb ik deze uitgebreide gids samengesteld over het wijzigen van je RDP-poort in Windows 11. Of je nu een sysadmin bent die je infrastructuur wilt beveiligen of een geavanceerde gebruiker die het scanverkeer wil verminderen, inzicht in dit proces is essentieel, maar het is niet altijd voor iedereen de beste oplossing.

Korte samenvatting:

- De standaard RDP-poort is TCP 3389, vaak het doelwit van geautomatiseerde scans.

- Het wijzigen van poorten vereist registerwijzigingen, firewallconfiguratie en een herstart van het systeem.

- Alleen poortwijzigingen bieden geen echte beveiliging; combineer ze met NLA, VPN’s en sterke authenticatie.

- Het proces duurt 10-15 minuten, maar kan bestaande verbindingen verbreken als het niet zorgvuldig wordt gepland.

- Alternatieve oplossingen zoals HelpWire elimineren poortconfiguratie volledig.

De RDP-poort begrijpen en waarom u deze zou wijzigen

Standaard luistert Extern bureaublad van Windows op TCP-poort 3389. Wanneer u verbinding maakt met mstsc.exe of een andere RDP-client, maakt die client verbinding met poort 3389 op de externe pc.

Drie veelvoorkomende redenen om deze standaardinstelling te wijzigen:

Beveiliging door obscuriteit – Bots en scanners richten zich massaal op poort 3389, dus het verplaatsen van RDP naar een atypische poort vermindert de achtergrondruis. Het is echter geen vervanging voor sterke beveiligingsmaatregelen.

Conflicten voorkomen – Andere software, met name virtualisatietools, kan poort 3389 al gebruiken.

Vereisten vanuit netwerkbeleid – Sommige gereguleerde omgevingen vereisen aangepaste poorttoewijzingen voor naleving.

Kritieke beveiligingsopmerking: Het wijzigen van de poort versleutelt het verkeer niet en voorkomt geen gerichte aanvallen. Combineer een aangepaste poort altijd met sterke authenticatie, Network Level Authentication (NLA), VPN’s of gatewayservices voor echte beveiliging.

Vereisten

Voordat u begint:

- U moet zijn aangemeld als beheerder

- Extern bureaublad moet zijn ingeschakeld op de Windows 11-computer

- Maak een back-up van het register voordat u begint—het bewerken ervan kan het systeemgedrag beïnvloeden

1. De registermethode: stap-voor-stap

Uit mijn tests blijft de registeraanpak de meest betrouwbare methode in alle edities van Windows 11 (Pro, Enterprise, Education). Dit is wat ik doe:

-

Maak eerst een back-up van uw register. Ik kan dit niet genoeg benadrukken. Ik heb gezien dat beheerders zichzelf buitensloten omdat ze deze stap oversloegen.

-

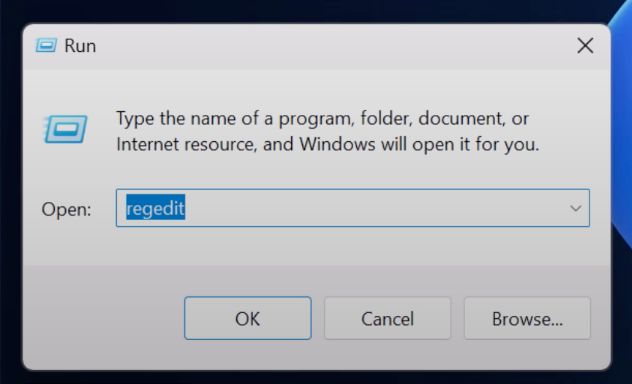

Open de Register-editor door op Win + R te drukken,

regeditte typen en op Enter te drukken.

-

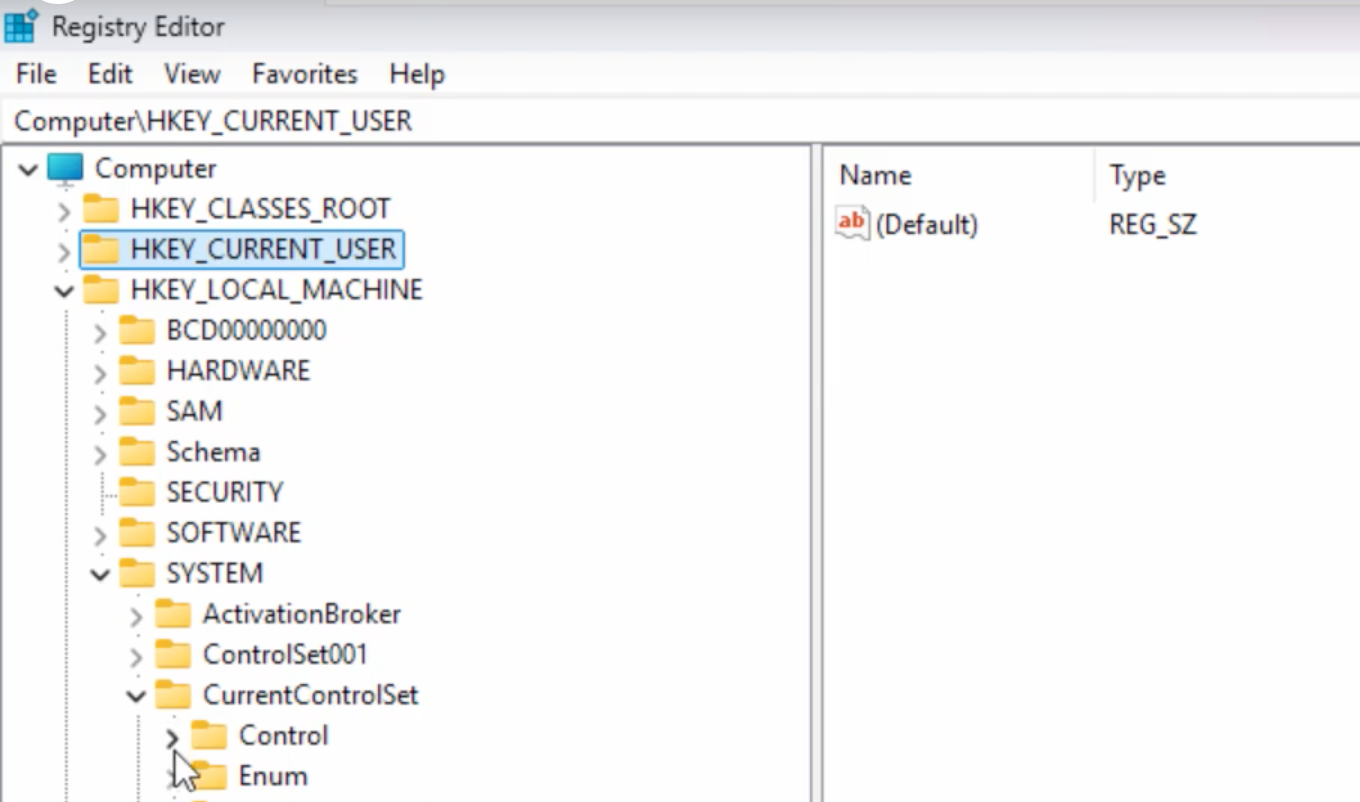

Ga naar de RDP-registersleutel:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

-

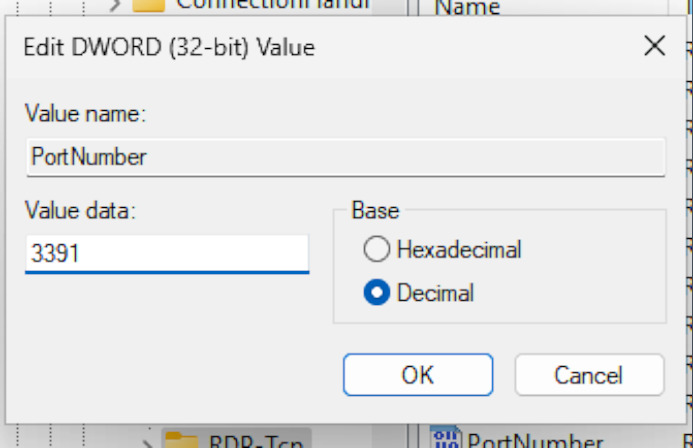

Wijzig de waarde van PortNumber:

• Dubbelklik op

PortNumber.

• Zet de basis op Decimaal (hier gaat het vaak mis; men laat het op hexadecimaal staan).

• Voer uw nieuwe poortnummer in (ik gebruik doorgaans poorten in het bereik 49152-65535 om conflicten te voorkomen).

• Klik op OK.

-

Herstart de machine. Een eenvoudige herstart van de service werkt soms, maar ik heb gemerkt dat een volledige herstart ervoor zorgt dat alles correct wordt geïnitialiseerd.

2. PowerShell-aanpak voor automatisering

Wanneer ik meerdere machines beheer, is PowerShell mijn voorkeursmethode. Dit is het script dat ik gebruik:

# Definieer uw nieuwe poort

$newPort = 3391

# Werk het register bij

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber” -Value $newPort

# Controleer de wijziging

$currentPort = (Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber”).PortNumber

Write-Host “RDP-poort is nu ingesteld op: $currentPort”

Na het uitvoeren hiervan moet u nog steeds opnieuw opstarten zodat de wijzigingen volledig van kracht worden.

2. Windows Firewall configureren (Het onderdeel dat in de meeste handleidingen wordt overgeslagen)

Hier zie ik het het vaakst misgaan: mensen wijzigen het register maar vergeten de firewall. Uw RDP-service zal op de nieuwe poort luisteren, maar Windows Firewall zal alle inkomende verbindingen blokkeren.

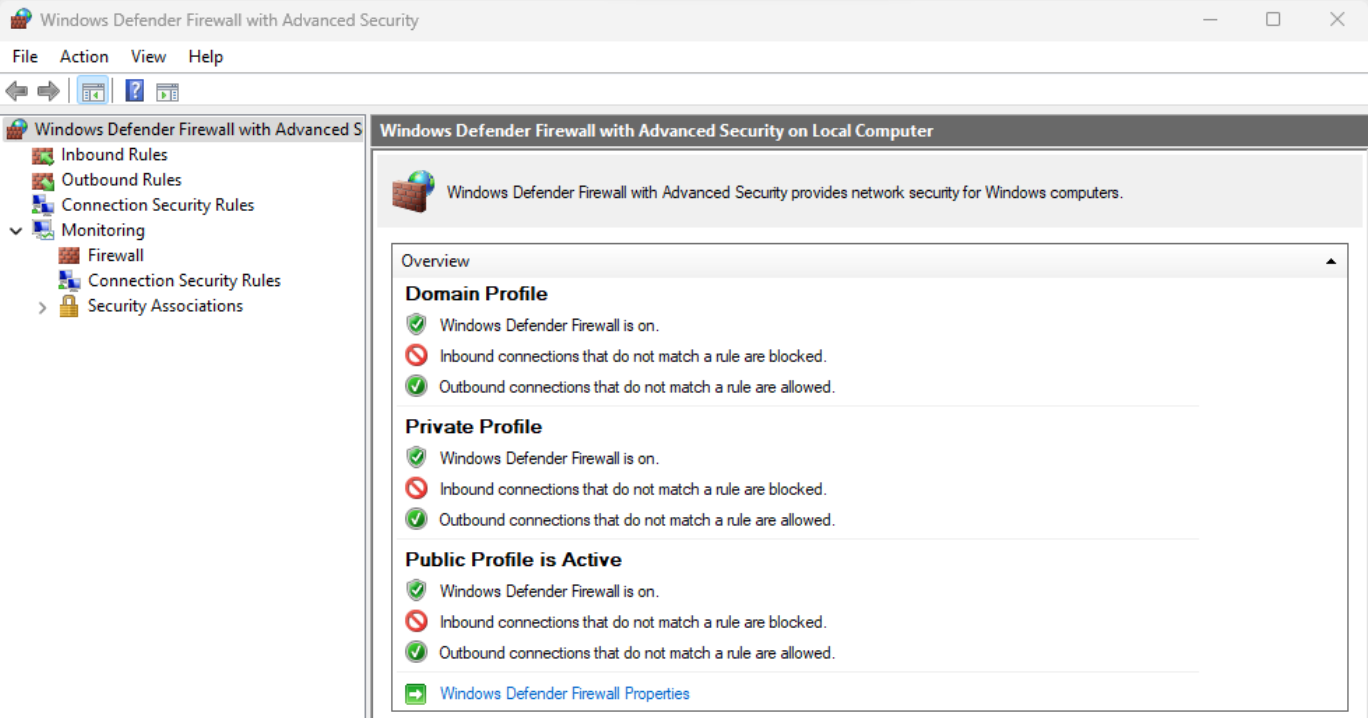

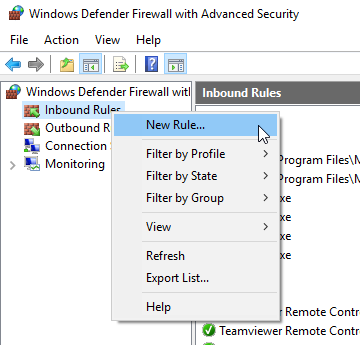

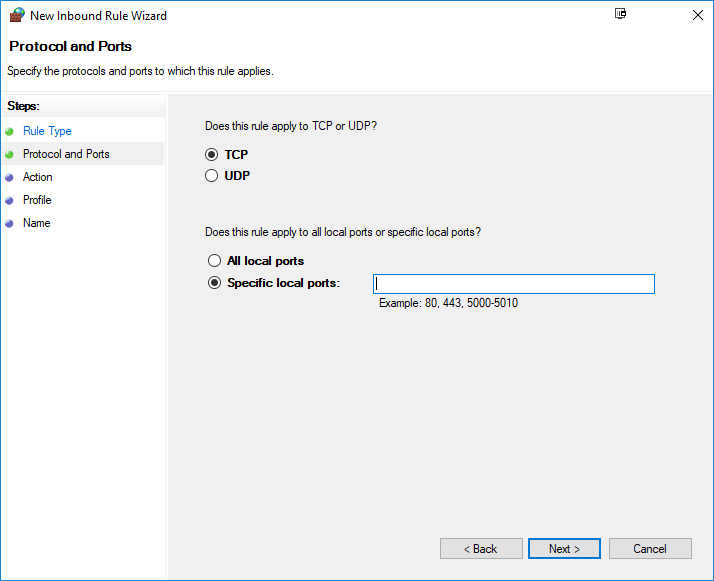

GUI-methode:

-

Open Windows Defender Firewall met geavanceerde beveiliging.

-

Selecteer Inkomende regels en klik vervolgens op Nieuwe regel.

-

Kies Poort, vervolgens TCP, en voer uw nieuwe poortnummer in.

-

Sta de verbinding toe.

-

Pas toe op alle netwerkprofielen (of alleen op specifieke, afhankelijk van uw omgeving).

-

Geef het een beschrijvende naam zoals “RDP Custom Port 3391”.

PowerShell-methode (sneller voor meerdere machines):

New-NetFirewallRule -DisplayName “RDP Custom Port” -Direction Inbound -Protocol TCP -LocalPort 3391 -Action Allow -Profile Any

Meestal maak ik regels voor zowel TCP als UDP wanneer ik moderne RDP-functies gebruik, hoewel TCP de minimale vereiste is.

Uw configuratie testen

Na het doorvoeren van deze wijzigingen en het opnieuw opstarten, test ik altijd vanaf een andere machine voordat ik de klus als voltooid beschouw:

- Open Verbinding met Extern bureaublad (mstsc.exe).

- Voer in het veld Computer in:

hostname:portofIP:port

• Voorbeeld:192.168.1.100:3391. - Controleer of je succesvol verbinding kunt maken.

Pro-tip: Gebruik netstat -an | findstr "LISTENING" om te controleren of het systeem daadwerkelijk luistert op je nieuwe poort voordat je problemen aan de clientzijde gaat oplossen.

Wanneer poortconfiguratie hoofdpijn wordt: het HelpWire-alternatief

Na jaren RDP-poorten configureren, omgaan met NAT-traversal op routers en het oplossen van problemen met firewallregels, ben ik veel gebruikers een andere aanpak gaan aanraden: dedicated software voor externe toegang die de connectiviteit automatisch regelt.

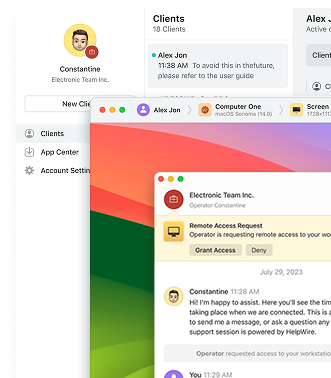

HelpWire is een oplossing die ik uitgebreid heb getest en die het hele poortconfiguratieprobleem elimineert:

Waarom ik HelpWire aanbeveel:

- Geen configuratie: Geen registerwijzigingen, firewallregels of poortdoorschakeling nodig.

- Ondersteuning voor meerdere platforms: Werkt op Windows, macOS en Linux.

- Ingebouwde beveiliging: Versleutelde verbindingen zonder dat een VPN nodig is.

- Gratis te gebruiken: Geen licentieproblemen voor kleine implementaties.

Wanneer HelpWire logischer is dan aangepaste RDP-poorten:

- U moet gebruikers op verschillende besturingssystemen ondersteunen.

- Het opzetten van VPN-infrastructuur is niet haalbaar.

- U biedt ondersteuning op afstand in plaats van permanente toegang voor werken op afstand.

- U wilt poortdoorschakeling op de router volledig vermijden.

- U hebt een oplossing nodig die “gewoon werkt” voor niet-technische gebruikers.

Ik gebruik RDP met aangepaste poorten nog steeds voor serverbeheer in gecontroleerde omgevingen, maar voor algemene externe toegang, vooral bij het ondersteunen van eindgebruikers of het werken over meerdere platforms, neemt HelpWire de configuratielast volledig weg.

HelpWire

4.6

HelpWire

4.6

Beveiligingsbest practices die ik daadwerkelijk toepas

Het wijzigen van poorten is één klein onderdeel van een bredere beveiligingsstrategie. Dit beschouw ik als niet-onderhandelbaar:

-

Schakel verificatie op netwerkniveau (NLA) in – Dit zou standaard al ingeschakeld moeten zijn in Windows 11, maar controleer het. NLA vereist authenticatie voordat een sessie tot stand wordt gebracht, waardoor veel geautomatiseerde aanvallen worden voorkomen.

-

Implementeer accountvergrendelingsbeleid – Ik stel accounts zo in dat ze na 5 mislukte pogingen worden vergrendeld met een afkoelperiode van 30 minuten.

-

Gebruik een VPN voor RDP dat vanaf het internet bereikbaar is – Als externe toegang via het openbare internet moet verlopen, zet ik het altijd achter een VPN. Het wijzigen van poorten voorkomt niet dat geavanceerde aanvallers je dienst vinden.

-

Schakel auditlogboekregistratie in – Houd mislukte aanmeldpogingen en succesvolle verbindingen bij. Ik controleer deze logboeken wekelijks.

-

Overweeg Remote Desktop Gateway – Voor bedrijfsomgevingen biedt RD Gateway gecentraliseerde toegangscontrole en vereist het niet dat RDP-poorten rechtstreeks naar het internet worden geopend.

Probleemoplossing voor veelvoorkomende problemen die ik ben tegengekomen

Probleem: Kan geen verbinding maken na het wijzigen van de poort

- Controleer eerst of de firewallregel correct en actief is.

- Controleer of je de poort opgeeft in je verbindingsstring (hostnaam:poort).

- Bevestig dat de RDP-service na de registerwijziging correct is herstart.

Probleem: Verbindingspogingen gebruiken nog steeds poort 3389

- Sommige RDP-clients cachen verbindingsinstellingen; wis opgeslagen referenties.

- Zorg ervoor dat je het poortnummer expliciet opgeeft.

- Controleer of je meerdere netwerkadapters hebt met verschillende configuraties.

Probleem: Externe toegang volledig kwijtgeraakt

- Dit is waarom ik altijd fysieke of out-of-band-toegang heb voordat ik wijzigingen aanbreng.

- Start indien nodig op in de Veilige modus en draai de registerwijziging terug.

- Als laatste redmiddel, herstel vanuit je back-up van het register.

Mijn definitieve aanbeveling

Na ontelbare configuraties is dit mijn oordeel: het wijzigen van de RDP-poort vermindert de ruis van geautomatiseerde scans, maar moet deel uitmaken van gelaagde beveiliging en is geen op zichzelf staande oplossing.

Voor kleine bedrijven raad ik HelpWire aan vanwege de benadering zonder configuratie en de platformonafhankelijke ondersteuning. Voor grote organisaties werken aangepaste RDP-poorten met VPN en NLA goed.

Stem je oplossing af op je werkelijke behoeften, niet op wat handleidingen zeggen dat je ‘zou moeten’ doen.

Aan de slag met veilige externe toegang:

- Traditionele aanpak: Wijzig de RDP-poort + schakel NLA in + implementeer een VPN.

- Modern alternatief: Probeer HelpWire voor platformonafhankelijke externe toegang zonder configuratie.

Kies het pad dat logisch is voor jouw specifieke situatie en geef altijd echte beveiliging prioriteit boven de schijn van beveiliging.