Après avoir passé des jours à analyser des rapports d’utilisateurs sur des forums informatiques et à tester diverses configurations dans des scénarios réels, j’ai compilé ce guide complet sur la modification du port RDP sous Windows 11. Que vous soyez un administrateur système qui renforce son infrastructure ou un utilisateur avancé cherchant à réduire le trafic de scans, comprendre ce processus est essentiel, mais ce n’est pas toujours la meilleure solution pour tout le monde.

Résumé rapide :

- Le port RDP par défaut est le TCP 3389, couramment ciblé par des scans automatisés.

- La modification du port nécessite des modifications du Registre, la configuration du pare-feu et un redémarrage du système.

- Les changements de port à eux seuls n’apportent pas une véritable sécurité, combinez-les avec la NLA, des VPN et une authentification forte.

- Le processus prend 10 à 15 minutes, mais peut interrompre les connexions existantes s’il n’est pas planifié avec soin.

- Des solutions alternatives comme HelpWire éliminent entièrement la configuration des ports.

Comprendre le port RDP et pourquoi le modifier

Par défaut, le Bureau à distance Windows écoute sur le port TCP 3389. Lorsque vous vous connectez avec mstsc.exe ou un autre client RDP, ce client cible le port 3389 sur le PC distant.

Trois raisons courantes de modifier ce paramètre par défaut :

Sécurité par l’obscurité – Les bots et les scanners ciblent massivement le port 3389, donc déplacer RDP vers un port atypique réduit le bruit de fond. Cependant, cela ne remplace pas des pratiques de sécurité robustes.

Éviter les conflits – D’autres logiciels, en particulier des outils de virtualisation, peuvent déjà utiliser le port 3389.

Exigences de la politique réseau – Certains environnements réglementés imposent des attributions de ports personnalisées pour des raisons de conformité.

Remarque de sécurité critique : Changer le port ne chiffre pas le trafic et ne prévient pas les attaques ciblées. Associez toujours un port personnalisé à une authentification forte, à l’authentification au niveau du réseau (NLA), à des VPN ou à des services de passerelle pour une sécurité réelle.

Prérequis

Avant de commencer :

- Vous devez être connecté en tant qu’administrateur

- Le Bureau à distance doit être activé sur la machine Windows 11

- Sauvegardez le Registre avant de commencer — le modifier peut affecter le comportement du système

1. La méthode du Registre : étape par étape

D’après mes tests, l’approche via le registre reste la méthode la plus fiable pour toutes les éditions de Windows 11 (Pro, Entreprise, Éducation). Voici ce que je fais :

-

Sauvegardez d’abord votre registre. Je ne saurais trop insister sur ce point. J’ai vu des administrateurs se retrouver bloqués parce qu’ils ont sauté cette étape.

-

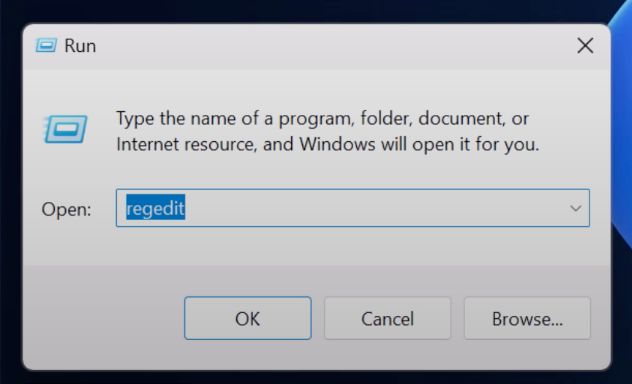

Ouvrez l’Éditeur du Registre en appuyant sur Win + R, en tapant

regedit, puis en appuyant sur Entrée.

-

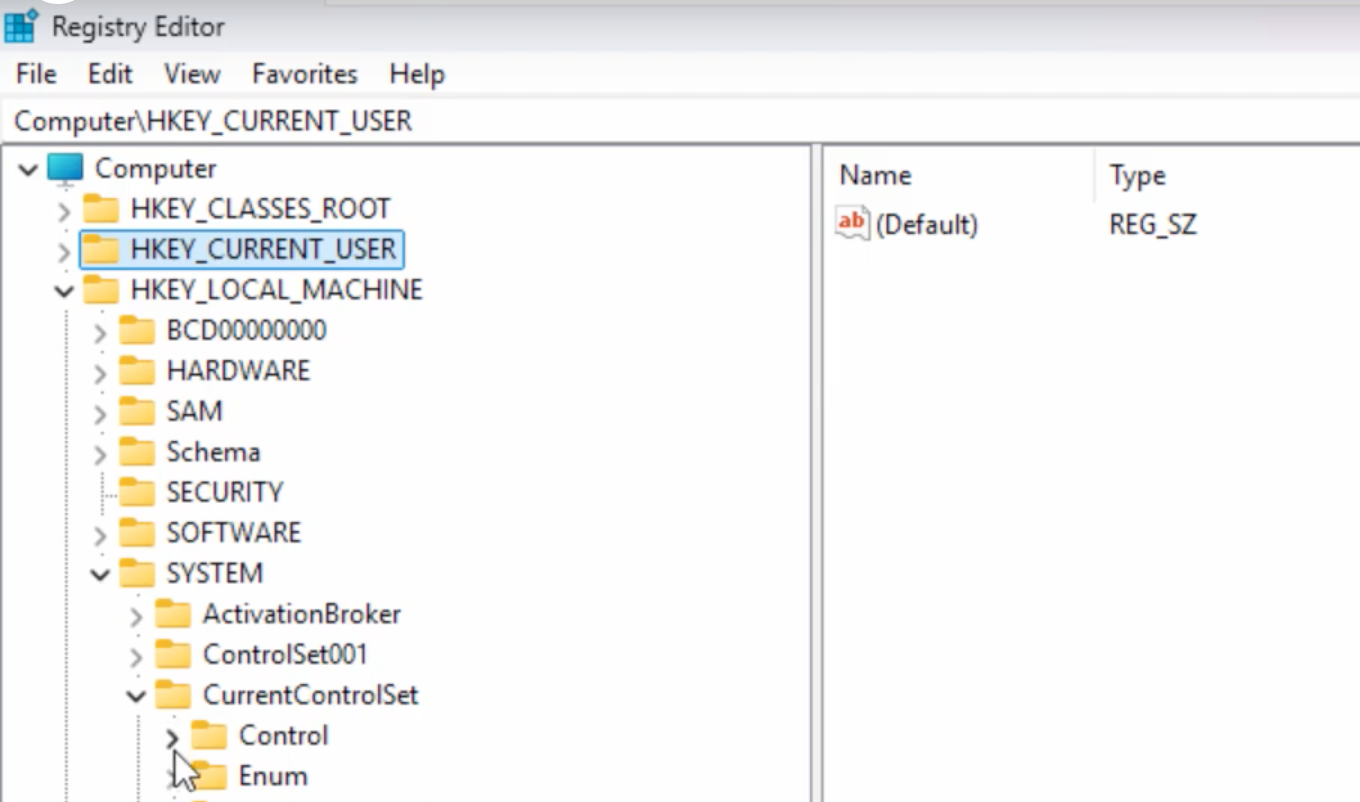

Accédez à la clé de configuration RDP :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

-

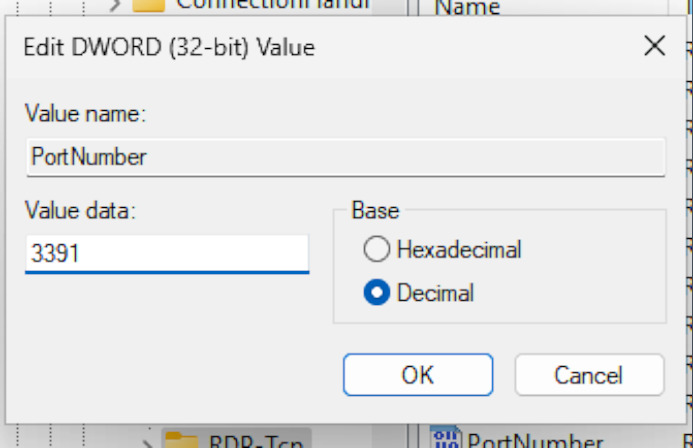

Modifiez la valeur PortNumber :

• Double-cliquez sur

PortNumber.

• Passez la base à Décimal (c’est là que beaucoup se trompent, ils la laissent en hexadécimal).

• Saisissez votre nouveau numéro de port (j’utilise généralement des ports dans la plage 49152-65535 pour éviter les conflits).

• Cliquez sur OK.

-

Redémarrez la machine. Un simple redémarrage du service fonctionne parfois, mais j’ai constaté qu’un redémarrage complet garantit que tout s’initialise correctement.

2. Approche PowerShell pour l'automatisation

Lorsque je gère plusieurs machines, PowerShell est ma méthode de prédilection. Voici le script que j’utilise :

# Définissez votre nouveau port

$newPort = 3391

# Mettez à jour le registre

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber” -Value $newPort

# Vérifiez la modification

$currentPort = (Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber”).PortNumber

Write-Host “Le port RDP est maintenant défini sur : $currentPort”

Après avoir exécuté cela, vous devez encore redémarrer pour que les modifications prennent pleinement effet.

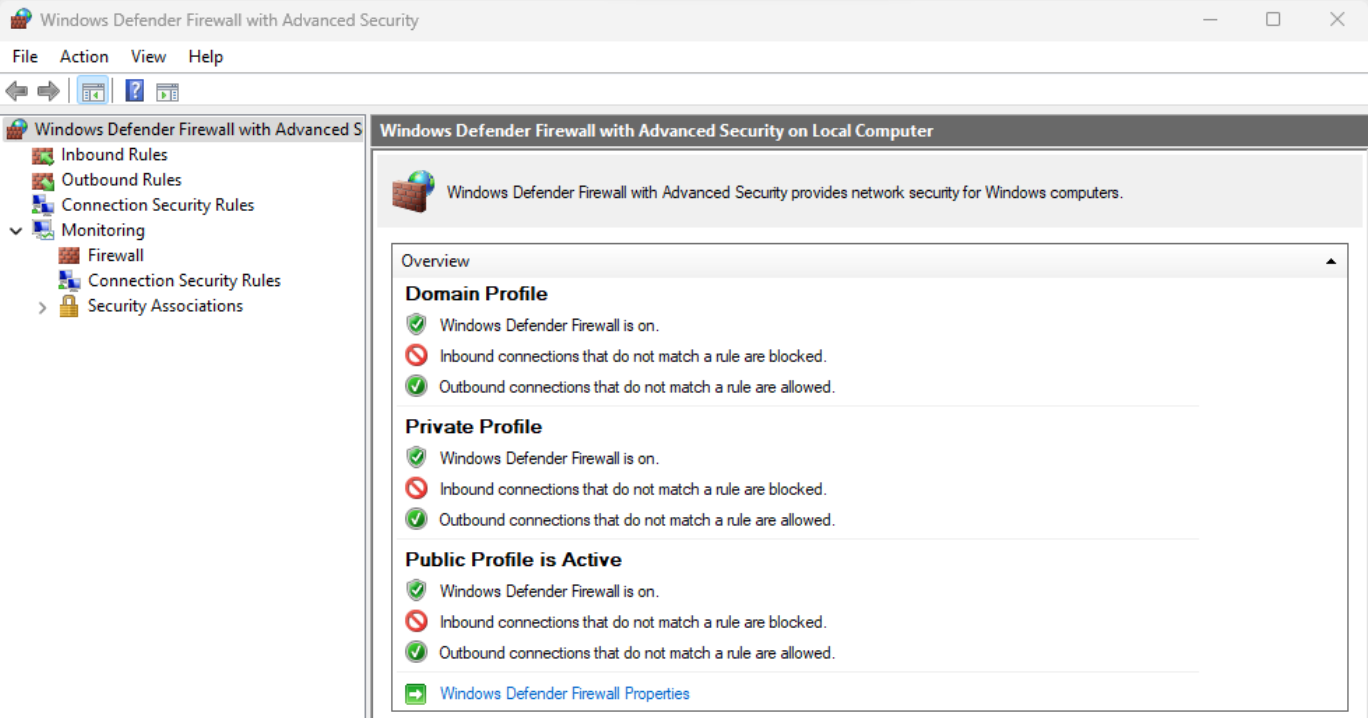

2. Configuration du pare-feu Windows (la partie que la plupart des guides omettent)

C’est là que je vois les gens échouer le plus souvent : ils modifient le registre mais oublient le pare-feu. Votre service RDP écoutera sur le nouveau port, mais le Pare-feu Windows bloquera toutes les connexions entrantes.

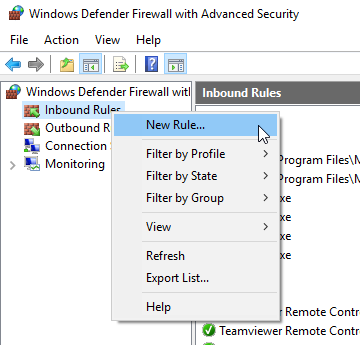

Méthode via l’interface graphique :

-

Ouvrez le Pare-feu Windows Defender avec fonctions avancées de sécurité.

-

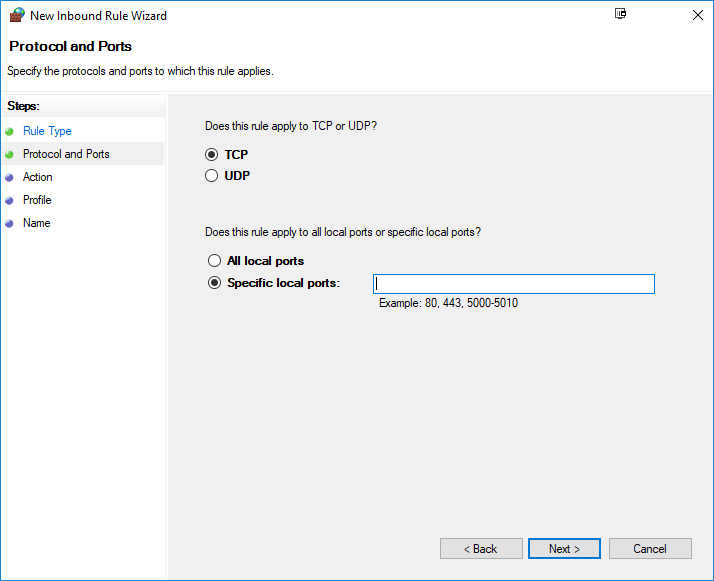

Sélectionnez Règles de trafic entrant, puis cliquez sur Nouvelle règle.

-

Choisissez Port, puis TCP, et spécifiez votre nouveau numéro de port.

-

Autoriser la connexion.

-

Appliquer à tous les profils réseau (ou uniquement à certains selon votre environnement).

-

Donnez-lui un nom descriptif, comme “RDP Custom Port 3391”.

Méthode PowerShell (plus rapide pour plusieurs machines) :

New-NetFirewallRule -DisplayName “RDP Custom Port” -Direction Inbound -Protocol TCP -LocalPort 3391 -Action Allow -Profile Any

Je crée généralement des règles pour TCP et UDP lorsque j’utilise des fonctionnalités RDP modernes, bien que TCP soit le minimum requis.

Test de votre configuration

Après avoir effectué ces modifications et redémarré, je teste toujours depuis une autre machine avant de considérer le travail terminé :

- Ouvrez Connexion Bureau à distance (mstsc.exe).

- Dans le champ Ordinateur, saisissez :

hostname:portouIP:port

• Exemple :192.168.1.100:3391. - Vérifiez que vous pouvez vous connecter avec succès.

Astuce de pro : Utilisez netstat -an | findstr "LISTENING" pour confirmer que le système écoute bien sur votre nouveau port avant de dépanner les problèmes côté client.

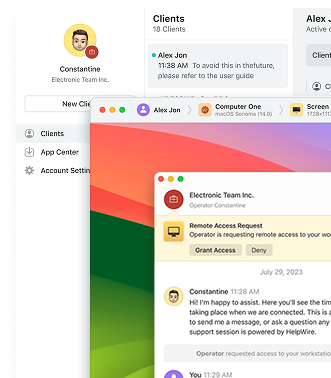

Quand la configuration des ports devient un casse-tête : l'alternative HelpWire

Après des années à configurer des ports RDP, à gérer la traversée du NAT des routeurs et à dépanner des règles de pare-feu, j’ai commencé à recommander une approche différente pour de nombreux utilisateurs : un logiciel dédié d’accès à distance qui gère automatiquement la connectivité.

HelpWire est une solution que j’ai testée en profondeur et qui élimine entièrement le problème de configuration des ports :

Pourquoi je recommande HelpWire :

- Zéro configuration : Aucune modification du Registre, règle de pare-feu ou redirection de port requise.

- Prise en charge multiplateforme : Fonctionne sur Windows, macOS et Linux.

- Sécurité intégrée : Connexions chiffrées sans nécessiter de VPN.

- Utilisation gratuite : Aucun problème de licence pour les petits déploiements.

Quand HelpWire a plus de sens que des ports RDP personnalisés :

- Vous devez prendre en charge des utilisateurs sur différents systèmes d’exploitation.

- La mise en place d’une infrastructure VPN n’est pas envisageable.

- Vous fournissez une assistance à distance plutôt qu’un accès distant permanent.

- Vous souhaitez éviter totalement la redirection de ports sur le routeur.

- Vous avez besoin d’une solution qui “fonctionne tout simplement” pour des utilisateurs non techniques.

J’utilise toujours RDP avec des ports personnalisés pour l’administration de serveurs dans des environnements contrôlés, mais pour l’accès à distance général, surtout lors de l’assistance aux utilisateurs finaux ou en environnement multiplateforme, HelpWire élimine entièrement la charge de configuration.

Meilleures pratiques de sécurité que je mets réellement en œuvre

La modification des ports n’est qu’une petite partie d’une stratégie de sécurité plus vaste. Voici ce que je considère comme non négociable :

-

Activer l’authentification au niveau du réseau (NLA) – Cela devrait déjà être activé par défaut dans Windows 11, mais vérifiez-le. NLA exige une authentification avant d’établir une session, ce qui empêche de nombreuses attaques automatisées.

-

Mettre en œuvre des politiques de verrouillage des comptes – J’ai configuré les comptes pour qu’ils se verrouillent après 5 tentatives infructueuses, avec un délai d’attente de 30 minutes.

-

Utilisez un VPN pour un RDP exposé à Internet – Si l’accès à distance doit transiter par l’Internet public, je le place toujours derrière un VPN. Les changements de port n’empêchent pas les attaquants sophistiqués de trouver votre service.

-

Activer la journalisation d’audit – Suivez les tentatives de connexion échouées et les connexions réussies. Je passe en revue ces journaux chaque semaine.

-

Envisagez Remote Desktop Gateway – Pour les environnements d’entreprise, RD Gateway fournit un contrôle d’accès centralisé et ne nécessite pas l’ouverture des ports RDP directement sur Internet.

Dépannage des problèmes courants que j'ai rencontrés

Problème : impossible de se connecter après modification du port

- Tout d’abord, vérifiez que la règle du pare-feu est correcte et active.

- Vérifiez que vous spécifiez le port dans votre chaîne de connexion (nom d’hôte:port).

- Confirmez que le service RDP a redémarré correctement après la modification du registre.

Problème : les tentatives de connexion ciblent encore le port 3389

- Certains clients RDP mettent en cache les paramètres de connexion ; effacez les informations d’identification enregistrées.

- Assurez-vous d’indiquer explicitement le numéro de port.

- Vérifiez si vous avez plusieurs cartes réseau avec des configurations différentes.

Problème : perte totale de l’accès à distance

- C’est pourquoi je dispose toujours d’un accès physique ou hors bande avant d’effectuer des modifications.

- Démarrez en mode sans échec si nécessaire et annulez la modification du registre.

- En dernier recours, restaurez à partir de votre sauvegarde du registre.

Ma recommandation finale

Après d’innombrables configurations, voici mon évaluation : changer le port RDP réduit le bruit des analyses automatisées, mais doit faire partie d’une sécurité en couches, et non constituer une solution autonome.

Pour les petites entreprises, je recommande HelpWire pour son approche sans configuration et sa prise en charge multiplateforme. Pour les grandes entreprises, des ports RDP personnalisés avec VPN et NLA fonctionnent bien.

Adaptez votre solution à vos besoins réels, pas à ce que les guides disent que vous “devriez” faire.

Commencez avec un accès distant sécurisé :

- Approche traditionnelle : Changer le port RDP + activer NLA + mettre en place un VPN.

- Alternative moderne : Essayez HelpWire pour un accès distant sans configuration sur plusieurs plateformes.

Choisissez la voie qui a du sens pour votre situation spécifique, et privilégiez toujours la sécurité réelle plutôt que l’apparence de sécurité.