在花了数天时间分析各大 IT 论坛上的用户报告,并在真实环境中测试各种配置之后,我整理出了这篇关于在 Windows 11 中更改 RDP 端口的综合指南。无论你是要加固基础架构的系统管理员,还是想减少扫描流量的高级用户,了解这一流程都很重要,但这并不总是对所有人来说都是最佳解决方案。

快速摘要:

- RDP 默认端口为 TCP 3389,常成为自动化扫描的目标。

- 更改端口需要修改注册表、配置防火墙,并重启系统。

- 仅更改端口并不能提供真正的安全性,应与 NLA、VPN 和强身份验证结合使用。

- 整个过程约需 10-15 分钟,但若缺乏周密规划,可能会中断现有连接。

- 像 HelpWire 这样的替代方案可完全免除端口配置。

了解 RDP 端口以及为什么要更改它

默认情况下,Windows 远程桌面监听TCP 端口 3389。当您使用 mstsc.exe 或其他 RDP 客户端连接时,该客户端会连接到远程计算机的 3389 端口。

更改此默认设置的三个常见原因:

通过隐蔽性实现安全—大量机器人和扫描器都会针对 3389 端口,因此将 RDP 移到一个非常规端口可以减少背景噪音。不过,这不能替代强有力的安全实践。

避免冲突—其他软件,尤其是虚拟化工具,可能已经占用 3389 端口。

网络策略要求—某些受监管的环境为满足合规性要求,规定必须使用自定义端口。

重要的安全提示:更改端口不会加密流量,也无法阻止定向攻击。要获得真正的安全性,应始终将自定义端口与强身份验证、网络级别身份验证(NLA)VPN 或网关服务结合使用。

先决条件

开始之前:

- 您必须以管理员身份登录

- Windows 11 设备上必须已启用远程桌面

- 在开始之前备份注册表—编辑注册表可能会影响系统行为

1. 注册表方法:分步

根据我的测试,注册表方法在所有 Windows 11 版本(专业版、企业版、教育版)中仍然是最可靠的方法。以下是我的做法:

请先备份注册表。这点我再怎么强调也不为过。我见过管理员因为跳过这一步而把自己锁在系统外。

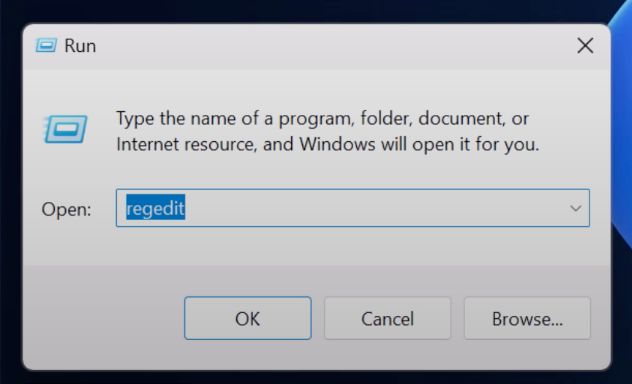

打开注册表编辑器,按 Win + R,输入

regedit,并按 Enter 键。

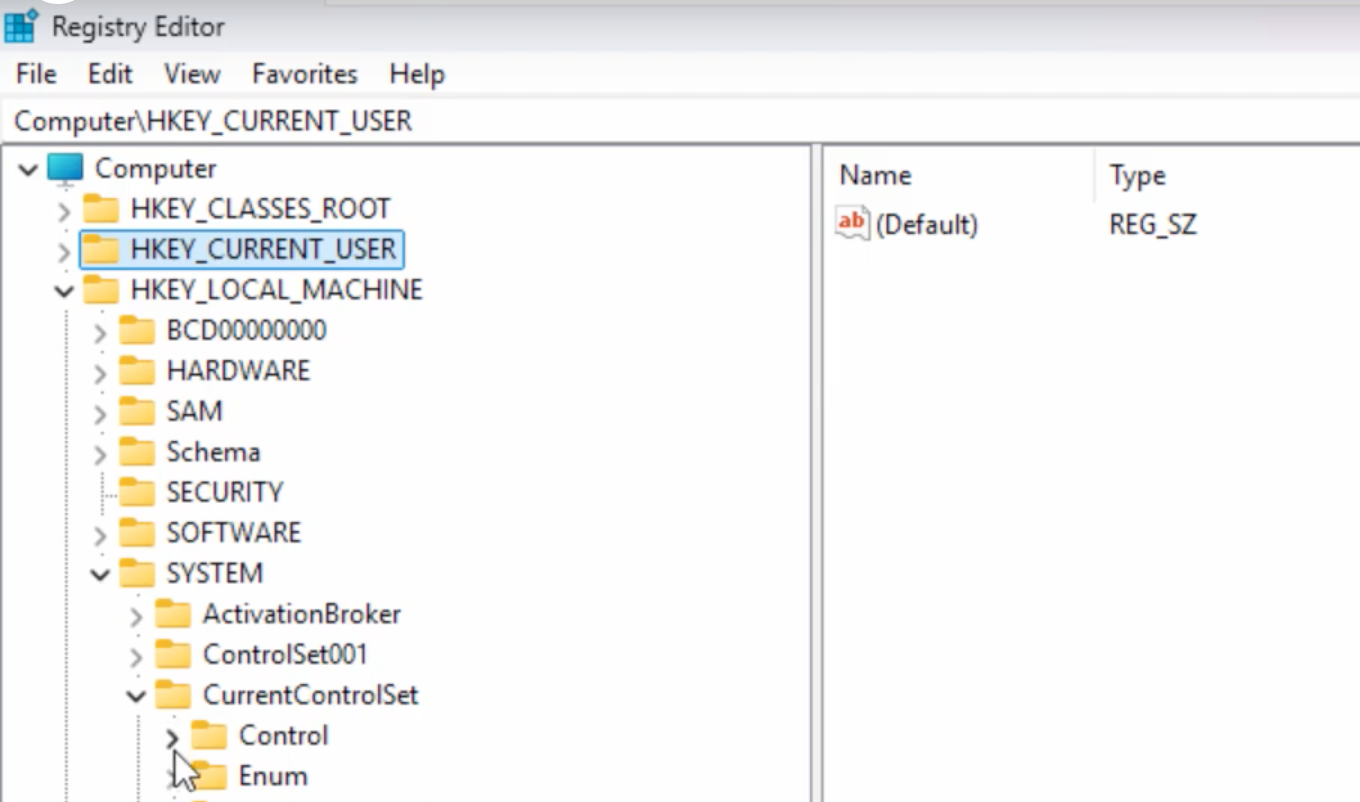

导航到 RDP 配置注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

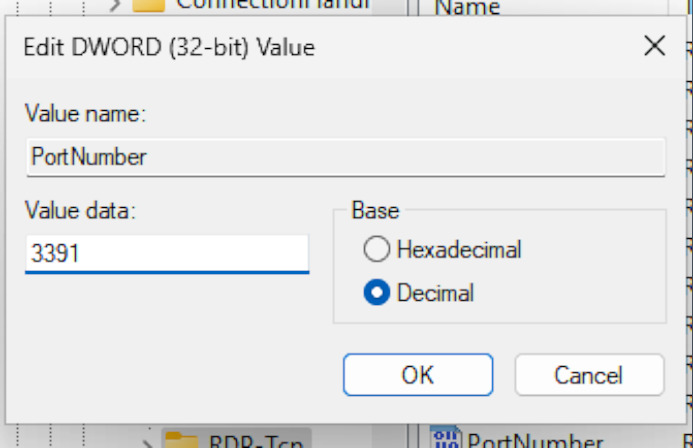

修改 PortNumber 值:

• 双击

PortNumber。

• 将基数切换为十进制(很多人会在这里出错,把它留在十六进制)

• 输入新的端口号(我通常使用 49152-65535 范围内的端口以避免冲突)

• 点击“确定”

重启机器。 简单的服务重启有时有效,但我发现完全重启能够确保一切正确初始化。

2. 用于自动化的 PowerShell 方法

当我管理多台机器时,PowerShell 是我常用的方法。以下是我使用的脚本:

# 定义新的端口

$newPort = 3391

# 更新注册表

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber” -Value $newPort

# 验证更改

$currentPort = (Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber”).PortNumber

Write-Host “RDP 端口现已设置为: $currentPort”

运行完此操作后,你仍需要重启,使更改完全生效。

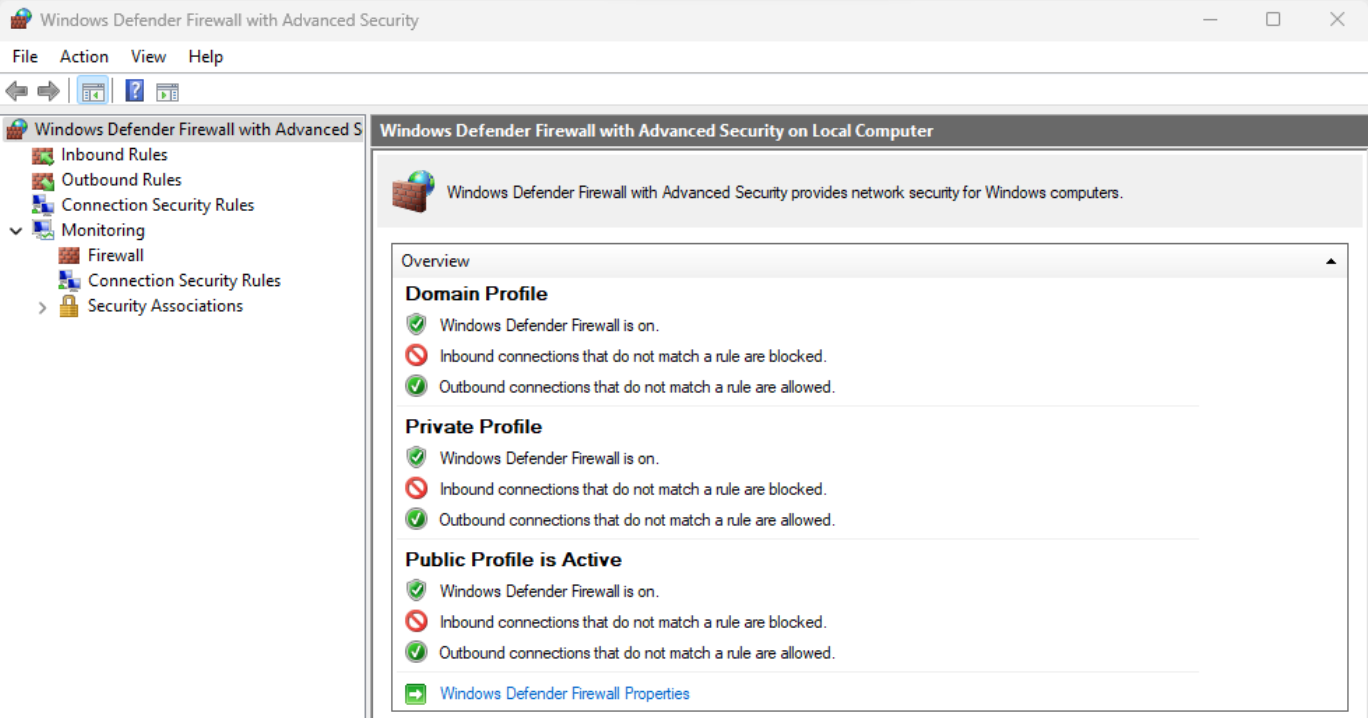

2. 配置 Windows 防火墙 (大多数指南都会跳过的部分)

我最常见到的失误在于:他们修改了注册表,却忘了防火墙。你的 RDP 服务会在新端口上侦听,但 Windows 防火墙会阻止所有传入连接。

图形界面方法:

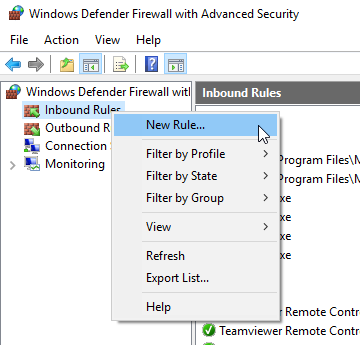

打开具有高级安全性的 Windows Defender 防火墙。

选择“入站规则”然后单击“新建规则”

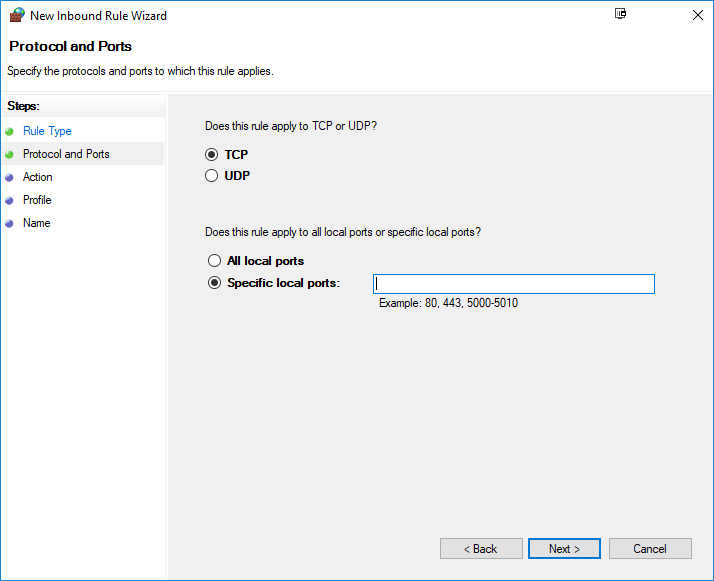

选择端口,然后选择 TCP,并指定新的端口号。

允许此连接。

将其应用于所有网络配置文件(或根据您的环境仅应用于特定配置文件)

将其命名为类似 “RDP Custom Port 3391” 的描述性名称。

PowerShell 方法(在多台计算机上更快)

New-NetFirewallRule -DisplayName “RDP 自定义端口” -Direction Inbound -Protocol TCP -LocalPort 3391 -Action Allow -Profile Any

在使用现代 RDP 功能时,我通常会同时为 TCP 和 UDP 创建规则,不过 TCP 是最低要求。

测试您的配置

进行这些更改并重启后,在认为工作完成之前,我总会从另一台机器进行测试:

- 打开远程桌面连接 (mstsc.exe)。

- 在计算机字段中,输入:

hostname:port或IP:port

• 示例:192.168.1.100:3391。 - 确认能够成功连接。

专业提示:在排查客户端问题之前,使用 netstat -an | findstr "LISTENING" 确认系统确实在你的新端口上监听。

当端口配置让人头疼时:HelpWire 替代方案

在多年配置 RDP 端口、处理路由器 NAT 穿越并排查防火墙规则之后,我开始向许多用户推荐另一种方法:使用能够自动处理连接的专用远程访问软件。

HelpWire 是我经过大量测试的一种解决方案,能够彻底消除端口配置问题:

我推荐 HelpWire 的原因:

- 零配置:无需修改注册表、设置防火墙规则或端口转发。

- 跨平台支持:适用于 Windows、macOS 和 Linux。

- 内置安全性:无需 VPN 即可实现加密连接。

- 可免费使用:适用于小规模部署,无授权许可问题。

比起自定义 RDP 端口,何时更适合使用 HelpWire:

- 需要支持使用不同操作系统的用户。

- 无法搭建 VPN 基础设施。

- 你提供的是远程支持,而非持续性的远程办公访问。

- 希望完全避免路由器端口转发。

- 需要一个对非技术用户而言“开箱即用”的解决方案。

在受控环境中,我仍会使用带有自定义端口的 RDP 进行服务器管理,但对于一般的远程访问,尤其是在支持终端用户或跨平台工作时,HelpWire 能完全消除配置负担。

我实际采用的安全最佳实践

更改端口只是更大安全策略中的一个小环节。以下是我认为不可妥协的事项:

启用网络级别身份验证(NLA) – 这在 Windows 11 中应已默认开启,但请确认。NLA 要求在建立会话之前进行身份验证,可防止许多自动化攻击。

实施账户锁定策略 – 我将账户设置为在5次失败尝试后锁定,冷却期为30分钟。

对面向互联网的 RDP 使用 VPN – 如果远程访问必须经过公共互联网,我总是把它放在 VPN 后面。更改端口并不能阻止老练的攻击者发现你的服务。

启用审计日志 – 跟踪失败的登录尝试和成功的连接。我每周都会查看这些日志。

考虑使用远程桌面网关 – 对于企业环境,RD Gateway 提供集中式访问控制,并且无需将 RDP 端口直接开放到互联网。

我遇到的常见问题的疑难解答

问题:更改端口后无法连接

- 首先,确认防火墙规则正确且已启用。

- 检查在连接字符串中是否指定了端口(主机名:端口)

- 确认在修改注册表后 RDP 服务已正确重启。

问题:连接仍然尝试访问 3389 端口

- 某些 RDP 客户端会缓存连接设置,请清除已保存的凭据。

- 确保明确指定了端口号。

- 检查是否存在多个网络适配器且配置不同。

问题:完全失去远程访问

- 这就是为什么在进行更改前我总是准备物理或带外访问的原因。

- 如有需要,进入安全模式并还原注册表更改。

- 作为最后手段,从你的注册表备份中恢复。

我的最终建议

经过无数次配置,这是我的评估:更改 RDP 端口能减少自动化扫描的噪声,但必须作为分层安全的一部分,而非独立的解决方案。

对于小型企业,我推荐 HelpWire,因为它提供零配置方案并支持跨平台。对于企业,将自定义 RDP 端口与 VPN 和 NLA 结合使用效果很好。

让你的解决方案匹配你的实际需求,而不是遵循指南所说你 “should” 做的事。

开始进行安全的远程访问:

- 传统方法: 更改 RDP 端口 + 启用 NLA + 部署 VPN。

- 现代替代方案: 试用 HelpWire,在各平台实现零配置远程访问。

选择适合你具体情况的路径,并始终优先考虑真正的安全,而非安全的表象。