Nachdem ich Tage damit verbracht habe, Nutzerberichte in IT-Foren zu analysieren und verschiedene Konfigurationen in realen Szenarien zu testen, habe ich diesen umfassenden Leitfaden zum Ändern Ihres RDP-Ports unter Windows 11 zusammengestellt. Egal, ob Sie als Systemadministrator Ihre Infrastruktur härten oder als Power-User den Scan-Traffic reduzieren möchten – das Verständnis dieses Prozesses ist unerlässlich, aber es ist nicht immer die beste Lösung für jeden.

Kurze Zusammenfassung:

- Der Standard-RDP-Port ist TCP 3389, häufig Ziel automatisierter Scans.

- Das Ändern des Ports erfordert Registry-Änderungen, Firewall-Konfiguration und einen Systemneustart.

- Portänderungen allein bieten keine echte Sicherheit; kombinieren Sie sie mit NLA, VPNs und starker Authentifizierung.

- Der Vorgang dauert 10–15 Minuten, kann jedoch bestehende Verbindungen unterbrechen, wenn er nicht sorgfältig geplant wird.

- Alternative Lösungen wie HelpWire eliminieren die Portkonfiguration vollständig.

Den RDP-Port verstehen und warum man ihn ändern sollte

Standardmäßig lauscht Windows-Remotedesktop auf TCP-Port 3389. Wenn Sie sich mit mstsc.exe oder einem anderen RDP-Client verbinden, adressiert dieser Client Port 3389 auf dem Remote-PC.

Drei häufige Gründe, diese Standardeinstellung zu ändern:

Sicherheit durch Verschleierung – Bots und Scanner zielen überwiegend auf Port 3389 ab, daher reduziert das Verschieben von RDP auf einen untypischen Port das Hintergrundrauschen. Es ist jedoch kein Ersatz für starke Sicherheitspraktiken.

Vermeidung von Konflikten – Andere Software, insbesondere Virtualisierungstools, könnte Port 3389 bereits verwenden.

Anforderungen von Netzwerkrichtlinien – In manchen regulierten Umgebungen sind benutzerdefinierte Portzuweisungen für die Compliance vorgeschrieben.

Kritischer Sicherheitshinweis: Das Ändern des Ports verschlüsselt den Datenverkehr nicht und verhindert keine zielgerichteten Angriffe. Kombinieren Sie einen benutzerdefinierten Port immer mit starker Authentifizierung, Network Level Authentication (NLA), VPNs oder Gateway-Diensten für echte Sicherheit.

Voraussetzungen

Bevor Sie beginnen:

- Sie müssen als Administrator angemeldet sein

- Remotedesktop muss auf dem Windows-11-Computer aktiviert sein

- Sichern Sie die Registrierung, bevor Sie beginnen—deren Bearbeitung kann das Systemverhalten beeinflussen

1. Die Registrierungsmethode: Schritt-für-Schritt

Nach meinen Tests bleibt der Registry-Ansatz die zuverlässigste Methode in allen Windows-11-Editionen (Pro, Enterprise, Education). So gehe ich vor:

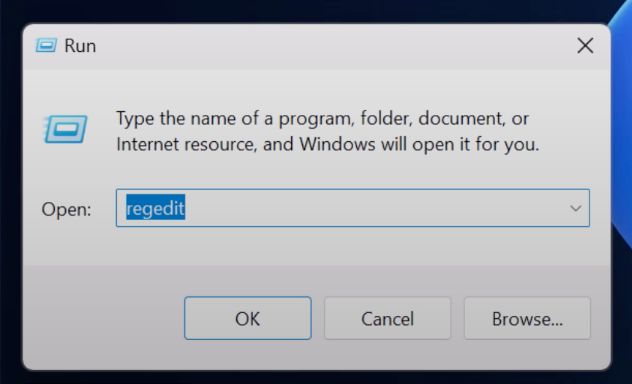

-

Sichern Sie zuerst Ihre Registrierungsdatenbank. Ich kann es nicht genug betonen. Ich habe gesehen, wie Admins sich ausgesperrt haben, weil sie diesen Schritt übersprungen haben.

-

Öffnen Sie den Registrierungs-Editor, indem Sie Win + R drücken,

regediteingeben und die Eingabetaste drücken.

-

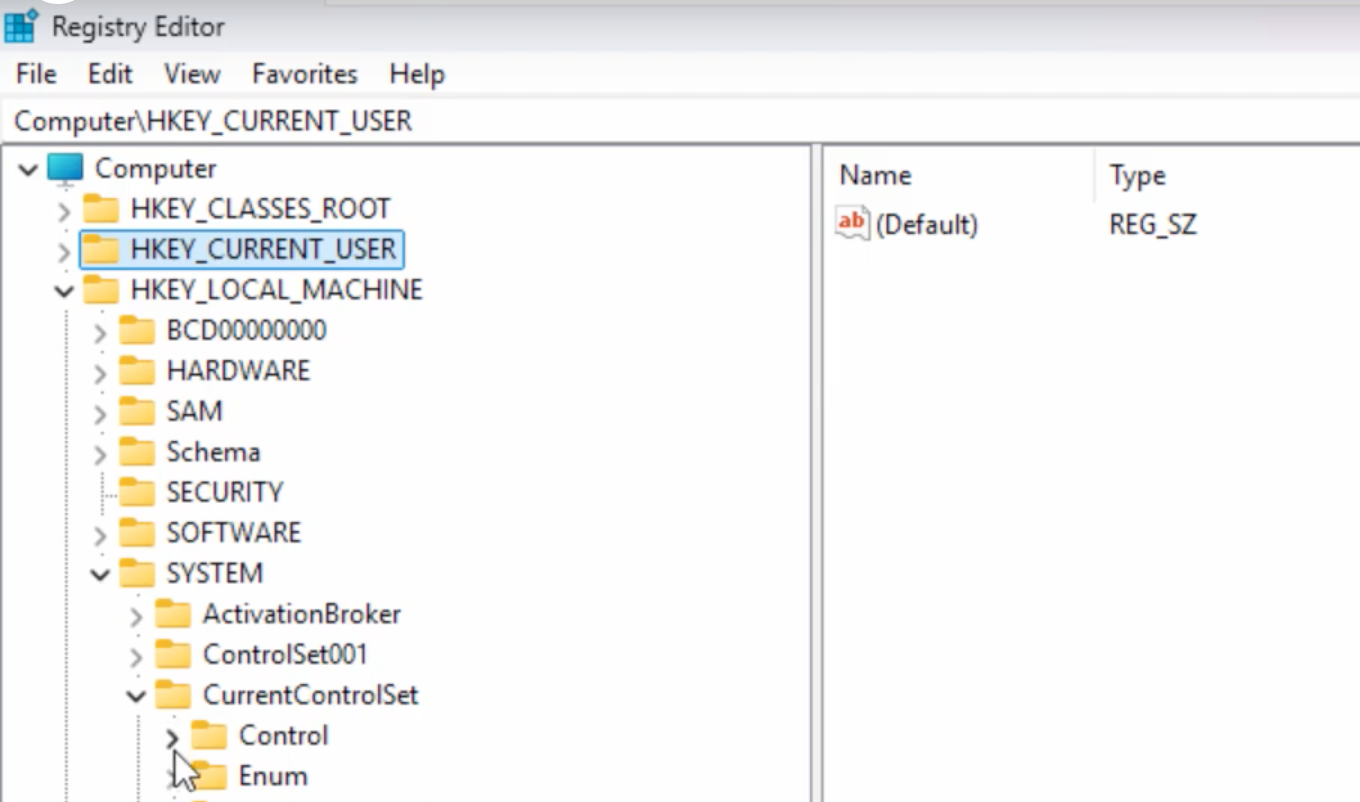

Navigieren Sie zum RDP-Konfigurationsschlüssel:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

-

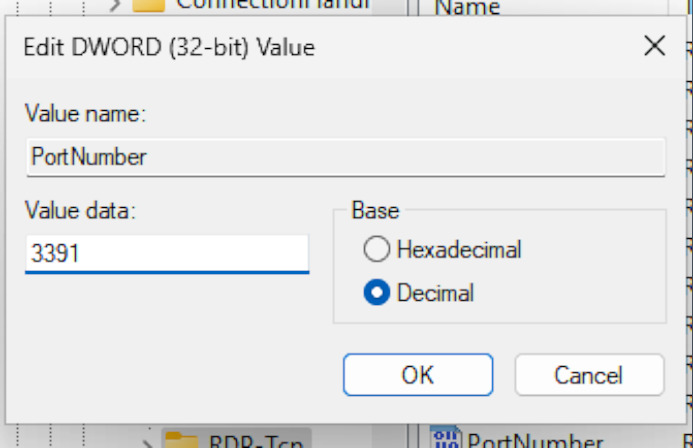

Ändern Sie den PortNumber-Wert:

• Doppelklicken Sie auf

PortNumber.

• Stellen Sie die Basis auf Dezimal um (hier machen viele den Fehler und lassen es auf Hexadezimal stehen).

• Geben Sie Ihre neue Portnummer ein (ich verwende typischerweise Ports im Bereich 49152-65535, um Konflikte zu vermeiden).

• Klicken Sie auf OK.

-

Starten Sie die Maschine neu. Ein einfacher Neustart des Dienstes funktioniert manchmal, aber ich habe festgestellt, dass ein vollständiger Neustart sicherstellt, dass alles korrekt initialisiert wird.

2. PowerShell-Ansatz zur Automatisierung

Wenn ich mehrere Computer verwalte, ist PowerShell meine bevorzugte Methode. Hier ist das Skript, das ich verwende:

# Definieren Sie Ihren neuen Port

$newPort = 3391

# Registrierung aktualisieren

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber” -Value $newPort

# Änderung überprüfen

$currentPort = (Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber”).PortNumber

Write-Host “Der RDP-Port ist nun festgelegt auf: $currentPort”

Nachdem Sie dies ausgeführt haben, müssen Sie noch neu starten, damit die Änderungen vollständig wirksam werden.

2. Konfigurieren der Windows-Firewall (der Teil, den die meisten Anleitungen überspringen)

Hier sehe ich die Leute am häufigsten scheitern: Sie ändern die Registry, vergessen aber die Firewall. Ihr RDP-Dienst wird auf dem neuen Port lauschen, aber die Windows-Firewall wird alle eingehenden Verbindungen blockieren.

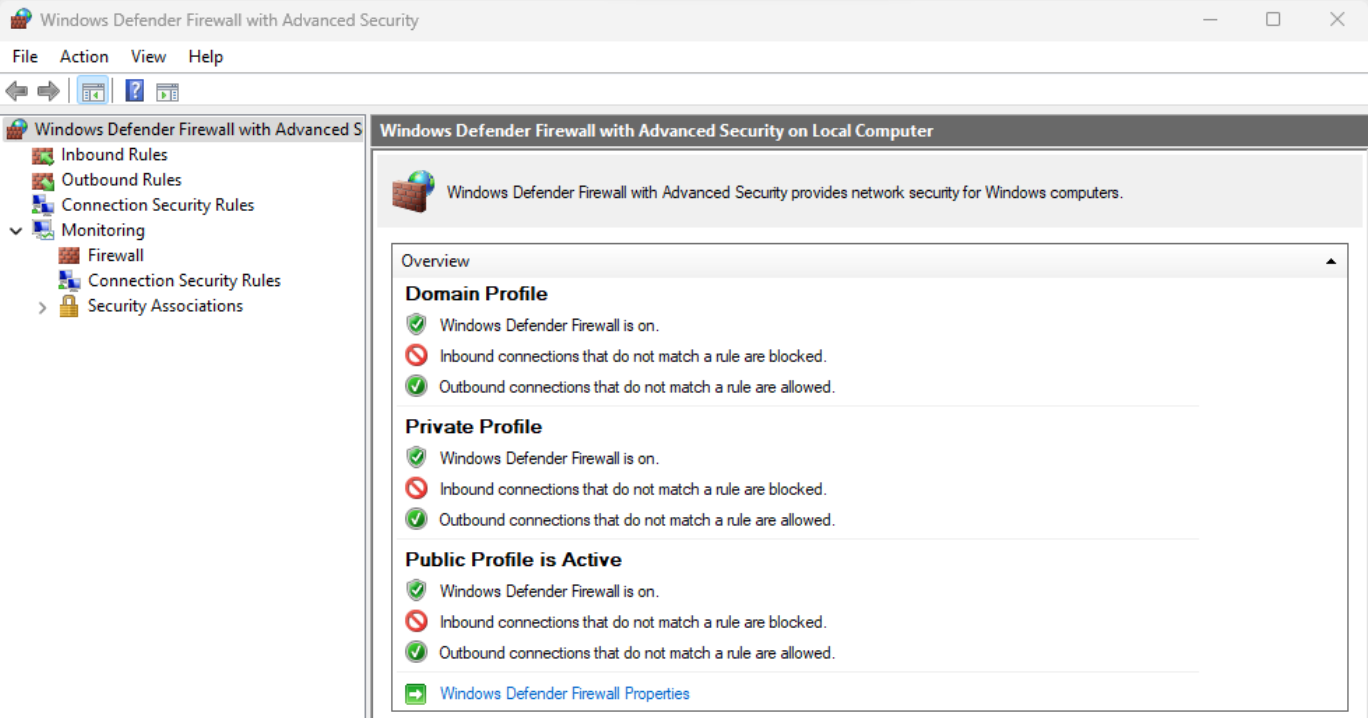

GUI-Methode:

-

Öffnen Sie die Windows Defender Firewall mit erweiterter Sicherheit.

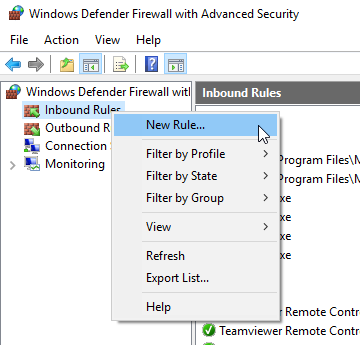

-

Wählen Sie Eingehende Regeln aus, dann klicken Sie auf Neue Regel.

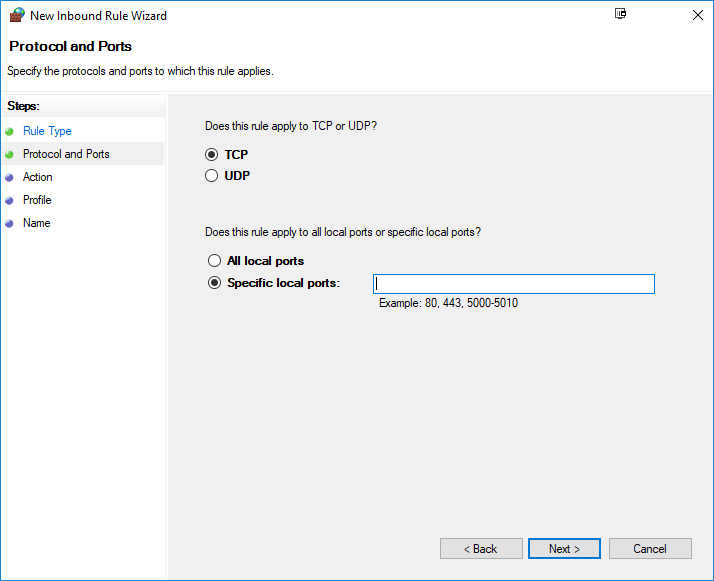

-

Wählen Sie Port, dann TCP, und geben Sie Ihre neue Portnummer an.

-

Verbindung zulassen.

-

Auf alle Netzwerkprofile anwenden (oder nur auf bestimmte, je nach Ihrer Umgebung).

-

Geben Sie ihm einen beschreibenden Namen wie “RDP Custom Port 3391”.

PowerShell-Methode (schneller für mehrere Computer):

New-NetFirewallRule -DisplayName “RDP Custom Port” -Direction Inbound -Protocol TCP -LocalPort 3391 -Action Allow -Profile Any

Ich erstelle in der Regel Regeln sowohl für TCP als auch für UDP, wenn ich moderne RDP-Funktionen nutze, wobei TCP die Mindestanforderung ist.

Testen Ihrer Konfiguration

Nachdem ich diese Änderungen vorgenommen und neu gestartet habe, teste ich immer von einem anderen Rechner, bevor ich die Arbeit als erledigt betrachte:

- Öffnen Sie die Remotedesktopverbindung (mstsc.exe).

- Geben Sie im Feld Computer Folgendes ein:

hostname:portoderIP:port

• Beispiel:192.168.1.100:3391. - Stellen Sie sicher, dass Sie sich erfolgreich verbinden können.

Profi-Tipp: Verwenden Sie netstat -an | findstr "LISTENING", um zu bestätigen, dass das System tatsächlich auf dem neuen Port lauscht, bevor Sie clientseitige Probleme beheben.

Wenn die Portkonfiguration Kopfschmerzen bereitet: Die HelpWire-Alternative

Nach Jahren der Konfiguration von RDP-Ports, dem Umgang mit NAT-Traversal auf Routern und der Fehlersuche bei Firewall-Regeln habe ich begonnen, vielen Benutzern einen anderen Ansatz zu empfehlen: dedizierte Fernzugriffssoftware, die die Verbindung automatisch herstellt.

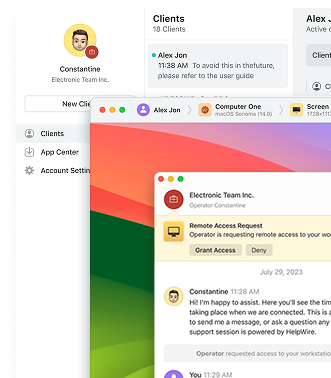

HelpWire ist eine Lösung, die ich ausgiebig getestet habe und die das gesamte Problem der Portkonfiguration beseitigt:

Warum ich HelpWire empfehle:

- Keine Konfiguration: Keine Änderungen an der Registry, keine Firewall-Regeln und keine Portweiterleitungen erforderlich.

- Plattformübergreifende Unterstützung: Funktioniert unter Windows, macOS und Linux.

- Integrierte Sicherheit: Verschlüsselte Verbindungen, ohne dass ein VPN erforderlich ist.

- Kostenlose Nutzung: Keine Lizenzprobleme bei kleinen Bereitstellungen.

Wann HelpWire mehr Sinn ergibt als benutzerdefinierte RDP-Ports:

- Sie müssen Benutzer auf verschiedenen Betriebssystemen unterstützen.

- Das Einrichten einer VPN-Infrastruktur ist nicht praktikabel.

- Sie bieten Remote-Support statt eines dauerhaften Remote-Arbeitszugriffs.

- Sie möchten Portweiterleitungen am Router vollständig vermeiden.

- Sie benötigen eine Lösung, die für nicht-technische Benutzer “einfach funktioniert”.

Ich verwende RDP mit benutzerdefinierten Ports weiterhin zur Serververwaltung in kontrollierten Umgebungen, aber für allgemeinen Fernzugriff, insbesondere beim Support für Endanwender oder beim plattformübergreifenden Arbeiten, beseitigt HelpWire den Konfigurationsaufwand vollständig.

HelpWire

4.6

HelpWire

4.6

Bewährte Sicherheitspraktiken, die ich tatsächlich anwende

Das Ändern von Ports ist nur ein kleiner Teil einer größeren Sicherheitsstrategie. Folgendes halte ich für unverzichtbar:

-

Authentifizierung auf Netzwerkebene (NLA) aktivieren – Dies sollte in Windows 11 standardmäßig bereits aktiviert sein, überprüfen Sie es jedoch. NLA erfordert eine Authentifizierung, bevor eine Sitzung hergestellt wird, wodurch viele automatisierte Angriffe verhindert werden.

-

Richtlinien zur Kontosperrung implementieren – Ich habe Konten so eingestellt, dass sie nach 5 fehlgeschlagenen Versuchen für 30 Minuten gesperrt werden.

-

VPN für internetexponiertes RDP verwenden – Wenn der Fernzugriff über das öffentliche Internet erfolgen muss, stelle ich ihn immer hinter ein VPN. Portänderungen verhindern nicht, dass versierte Angreifer Ihren Dienst finden.

-

Audit-Protokollierung aktivieren – Verfolgen Sie fehlgeschlagene Anmeldeversuche und erfolgreiche Verbindungen. Ich überprüfe diese Protokolle wöchentlich.

-

Erwägen Sie das Remotedesktop-Gateway – Für Unternehmensumgebungen bietet RD Gateway zentrale Zugriffskontrolle und erfordert nicht das direkte Öffnen von RDP-Ports ins Internet.

Fehlerbehebung häufiger Probleme, denen ich begegnet bin

Problem: Keine Verbindung nach dem Ändern des Ports

- Überprüfen Sie zuerst, ob die Firewallregel korrekt und aktiv ist.

- Stellen Sie sicher, dass Sie den Port in Ihrer Verbindungszeichenfolge angeben (Hostname:Port).

- Bestätigen Sie, dass der RDP-Dienst nach der Registrierungsänderung ordnungsgemäß neu gestartet wurde.

Problem: Verbindungsversuche laufen weiterhin auf Port 3389

- Einige RDP-Clients speichern Verbindungseinstellungen im Cache; löschen Sie gespeicherte Anmeldeinformationen.

- Stellen Sie sicher, dass Sie die Portnummer explizit angeben.

- Prüfen Sie, ob Sie mehrere Netzwerkadapter mit unterschiedlichen Konfigurationen haben.

Problem: Remotezugriff vollständig verloren

- Deshalb habe ich vor Änderungen immer physischen oder Out-of-Band-Zugriff.

- Starten Sie bei Bedarf im abgesicherten Modus und machen Sie die Registrierungsänderung rückgängig.

- Als letzten Ausweg stellen Sie die Registrierung aus Ihrer Sicherung wieder her.

Meine abschließende Empfehlung

Nach unzähligen Konfigurationen lautet mein Fazit: Das Ändern des RDP-Ports reduziert das Rauschen durch automatisierte Scans, muss jedoch Teil einer mehrschichtigen Sicherheitsstrategie sein und sollte nicht als eigenständige Lösung dienen.

Für kleine Unternehmen empfehle ich HelpWire wegen seines Zero-Configuration-Ansatzes und der plattformübergreifenden Unterstützung. Für Großunternehmen funktionieren benutzerdefinierte RDP-Ports in Kombination mit VPN und NLA gut.

Passen Sie Ihre Lösung Ihren tatsächlichen Anforderungen an, nicht dem, was Anleitungen sagen, was Sie “tun sollten”.

Beginnen Sie mit sicherem Fernzugriff:

- Traditioneller Ansatz: RDP-Port ändern + NLA aktivieren + VPN implementieren.

- Moderne Alternative: Probieren Sie HelpWire für plattformübergreifenden Fernzugriff ohne Konfiguration.

Wählen Sie den Weg, der für Ihre spezifische Situation sinnvoll ist, und priorisieren Sie stets echte Sicherheit gegenüber dem bloßen Anschein von Sicherheit.