在许多工作场所,跨多台计算机启用远程桌面已成为常见需求。对于少数几台机器,逐个走到每个工位去开启也许还行,但当你需要管理几十台,甚至上百台时,就不再现实了。这时就轮到组策略登场了。它内置于 Windows Server,为管理员提供了一种集中方式来启用远程桌面,并在整个网络中保持设置一致。本文将拆解其工作原理,以及为什么它往往是管理远程访问的最高效方式。

快速回顾如下:

- 打开组策略管理

- 创建并编辑一个新的 GPO

- 在连接下启用远程桌面

- 打开防火墙规则

- 应用并测试

现在我们详细展开说明。

先决条件 (开始之前)

在开始之前,请确保已勾选以下选项:

- 已部署 Active Directory: 组策略仅在 AD 环境中工作,因此你的计算机需要加入域。

- 管理员权限: 你需要管理员权限才能创建或编辑组策略对象(GPO)

- 防火墙规则: 远程桌面要求防火墙允许 RDP 流量,别担心,我们稍后会介绍如何强制执行此设置。

这些都准备妥当后,你就可以开始配置了。

通过组策略启用远程桌面: 分步指南

步骤 1:打开组策略管理

在您的域控制器(管理网络策略的服务器)上:

- 按下

Win + R,输入gpmc.msc,然后按下 Enter 键。 - 如果仍然不起作用,请在“服务器管理器”添加角色和功能”中添加“组策略管理”功能。

在左侧面板中展开您的域树。

专业提示: 先测试。在将其部署到整个域之前,请先在仅包含几台 PC 的测试组织单位(OU)上试用。在沙盒环境中进行故障排除要比修复数十台机器容易得多。

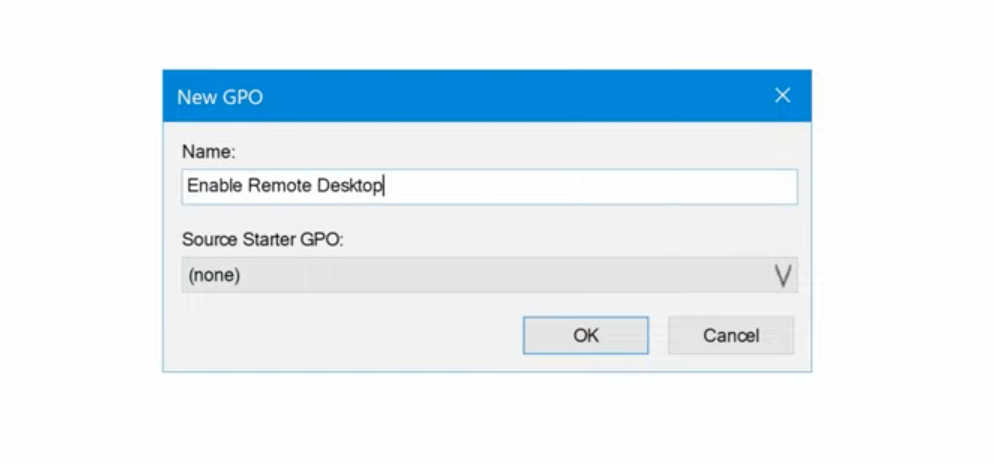

步骤 2:创建或编辑 GPO

决定您希望将此策略应用到哪里:

右键单击该域或 OU。

选择在此域中创建 GPO,并在此处链接…

给它起一个明确的名称,例如“启用远程桌面”

出现后,右键单击它并选择编辑。

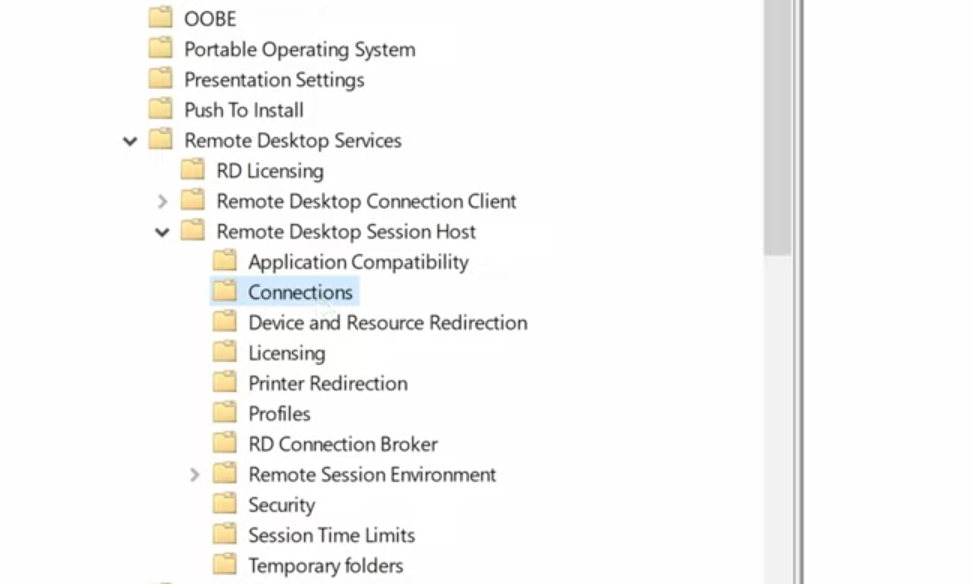

第 3 步:启用远程桌面

在组策略编辑器中,导航至:

计算机配置 → 管理模板 → Windows 组件 → 远程桌面服务 → 远程桌面会话主机 → 连接

双击允许用户使用远程桌面服务进行远程连接。

将其设置为“启用”然后单击“确定”

这是真正允许 RDP 连接的开关。

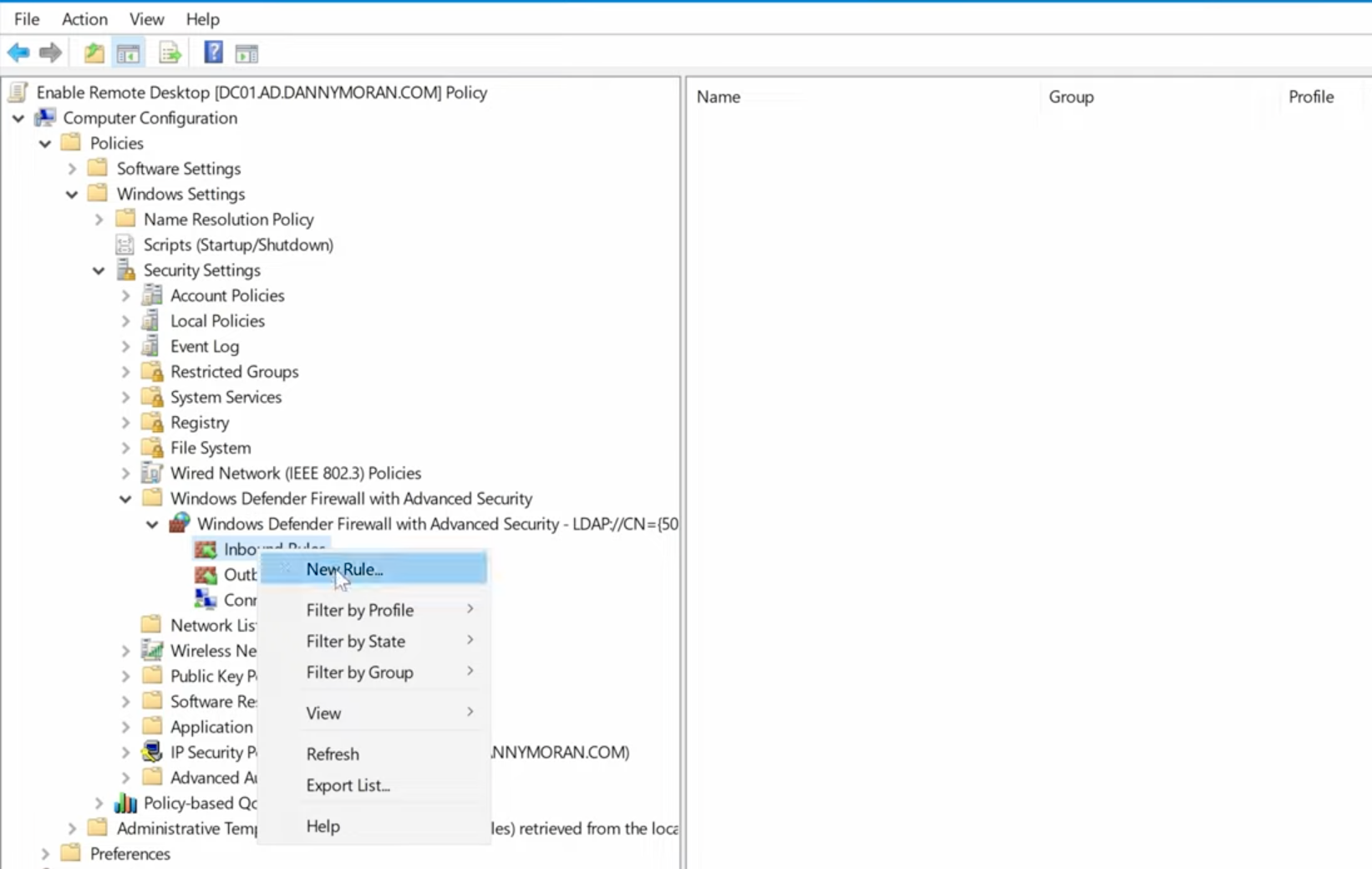

第 4 步:确保防火墙允许它

如果被防火墙阻止,远程桌面将无法工作。在同一 GPO 编辑器中,前往:

计算机配置 → Windows 设置 → 安全设置 → 带高级安全性的 Windows Defender 防火墙在入站规则下,查找远程桌面 – 用户模式 (TCP-In),并将其设置为启用。

您可能还会看到用于远程桌面的 UDP-In 规则, 也请启用它以获得最佳性能。

第5步:应用策略

组策略会在客户端计算机上自动刷新(大约每 90 分钟一次,并带有随机偏移)但如果你想立即生效:

在客户端计算机上,打开命令提示符并运行:

gpupdate /force

如果一切配置正确,RDP 现在应该已启用并可以使用。

故障排除提示

即使你完全按照步骤操作,仍然可能会被一些问题绊住。以下是我在现场遇到的情况:

- “远程桌面无法连接”错误 → 十有八九要么是防火墙,要么是网络路由问题。仔细检查防火墙规则是否已应用。

- 用户无法登录 → 默认情况下,只有管理员可以通过 RDP 登录。若希望普通员工连接,请将他们添加到目标计算机上的 Remote Desktop Users 组。

- GPO 未生效 → 在客户端电脑上运行

gpresult /r。如果你的 GPO 没有显示出来,请检查该电脑是否在正确的 OU 中以及 GPO 是否正确链接。

安全最佳实践 (不要跳过此部分)

RDP 很方便,但它也是攻击者的常见目标。我见过一些环境仅仅因为 RDP 对外完全开放,就遭到大量暴力破解尝试。以下是我一贯的建议:

- 启用网络级别身份验证(NLA)这会在建立完整会话之前强制进行身份验证。

- 将 RDP 访问限制在受信任的 IP 范围内,如果可能。

- 要求使用强密码(如果环境支持,最好启用多因素身份验证)

- 监控事件日志以发现失败的登录尝试。

并且如果用户从办公室外部连接,强烈考虑将 RDP 放在VPN后面。这是额外的一层防护,但在安全性方面非常值得。

总结

使用组策略启用远程桌面属于那种起初让人发怵,但很快就会变得驾轻就熟的任务。做过一次之后,你就再也不会回到在每台计算机上手动在系统属性里逐一点击的方式。

只需做一次,你就能在整个网络中一致地部署 RDP。不再猜哪台机器设置正确,也不再有时好时坏的连接。就是在你需要的任何地方,都能获得稳定、可靠的访问。