ITフォーラムに寄せられたユーザー報告を数日かけて分析し、実環境で各種構成を検証した結果、Windows 11でRDPポートを変更するための包括的なガイドをまとめました。インフラを強化するシステム管理者でも、スキャントラフィックを減らしたいパワーユーザーでも、このプロセスを理解することは重要ですが、必ずしもすべての人にとって最適解とは限りません。

簡単なまとめ:

- RDPのデフォルトポートはTCP 3389で、自動スキャンの主な標的になります。

- ポートの変更には、レジストリの編集、ファイアウォールの設定、システムの再起動が必要です。

- ポート変更だけでは実質的なセキュリティは得られません。NLA、VPN、強力な認証と組み合わせてください。

- 手順は10~15分で完了しますが、慎重に計画しないと既存の接続が切断される可能性があります。

- HelpWireのような代替ソリューションなら、ポートの設定自体が不要になります。

RDPポートの理解と変更する理由

既定では、Windows リモート デスクトップは TCP ポート 3389 で待ち受けます。mstsc.exe または別の RDP クライアントで接続すると、そのクライアントはリモート PC のポート 3389 を対象にします。

この既定値を変更する一般的な理由は次の三つ:

秘匿によるセキュリティ – ボットやスキャナーは圧倒的にポート 3389 を狙うため、RDP を通常でないポートに移すとバックグラウンドノイズを減らせます。ただし、これは強固なセキュリティ対策の代わりにはなりません。

競合の回避 – 他のソフトウェア、特に仮想化ツールが既にポート 3389 を使用している場合があります。

ネットワークポリシー要件 – 一部の規制対象環境では、コンプライアンスのためにカスタムのポート割り当てを義務付けています。

重要なセキュリティ上の注意: ポートを変更してもトラフィックが暗号化されるわけでも、標的型攻撃を防げるわけでもありません。実際のセキュリティを確保するには、カスタムポートの設定に加えて、強力な認証、ネットワーク レベル認証(NLA)VPN、またはゲートウェイ サービスを併用してください。

前提条件

開始する前に:

- 管理者としてサインインしている必要があります

- Windows 11 マシンでリモート デスクトップが有効になっている必要があります

- 開始する前にレジストリをバックアップしてください—編集はシステムの動作に影響を与える可能性があります

1. レジストリの方法: ステップバイステップ

私の検証では、レジストリ方式は Windows 11 のすべてのエディション(Pro、Enterprise、Education)で依然として最も信頼性の高い方法です。私が行っていることは次のとおりです:

まずレジストリをバックアップしてください。これはいくら強調してもしすぎることはありません。この手順をスキップしたために、管理者がロックアウトされるのを見たことがあります。

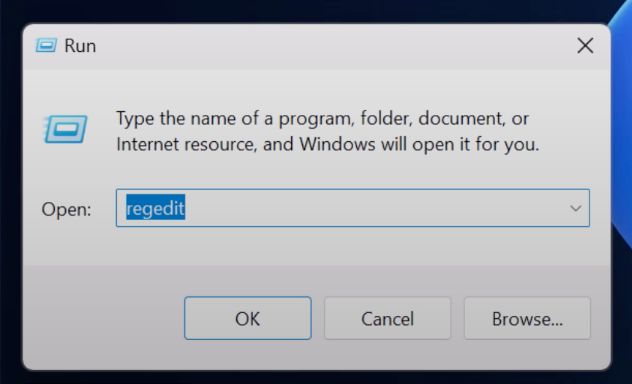

レジストリ エディターを開くには、Win + R を押し、

regeditと入力して Enter キーを押します。

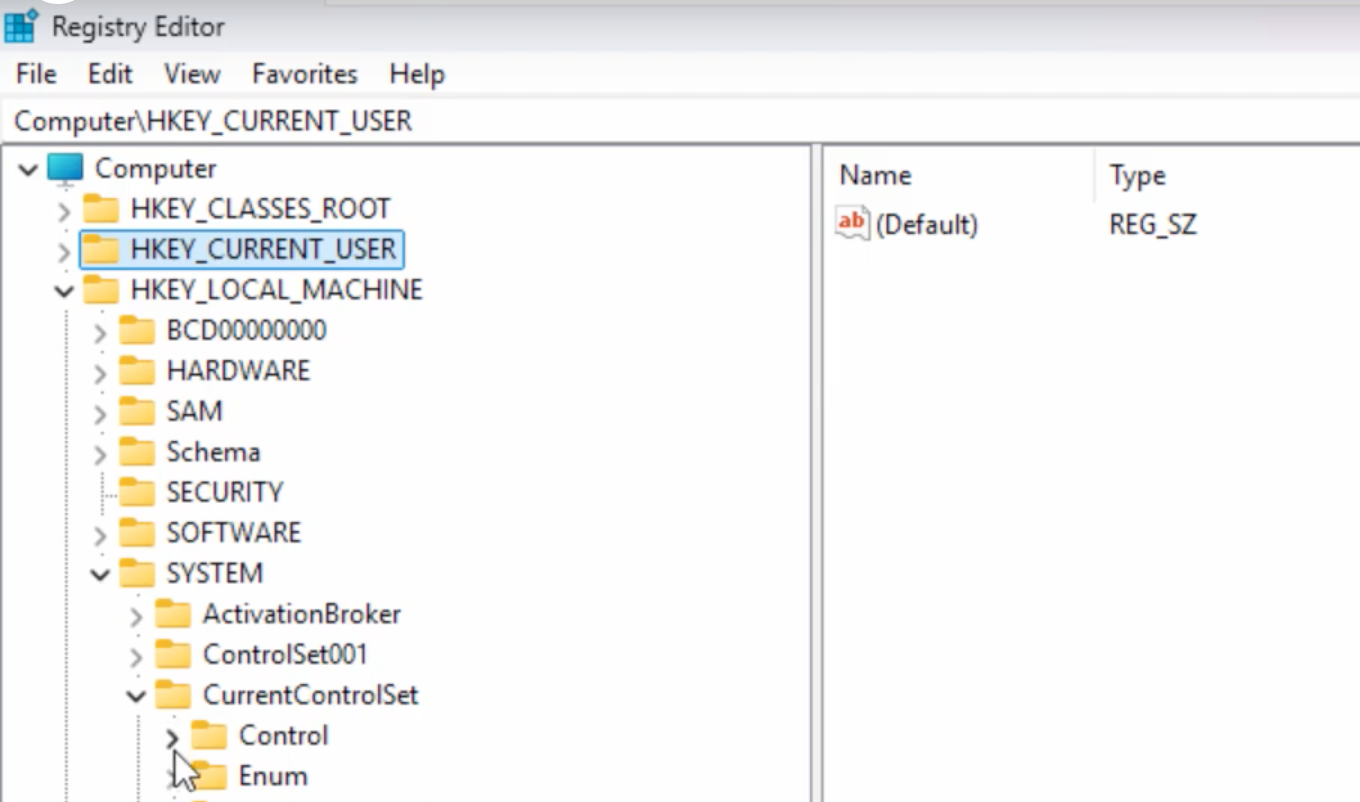

RDP の構成キーに移動します:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

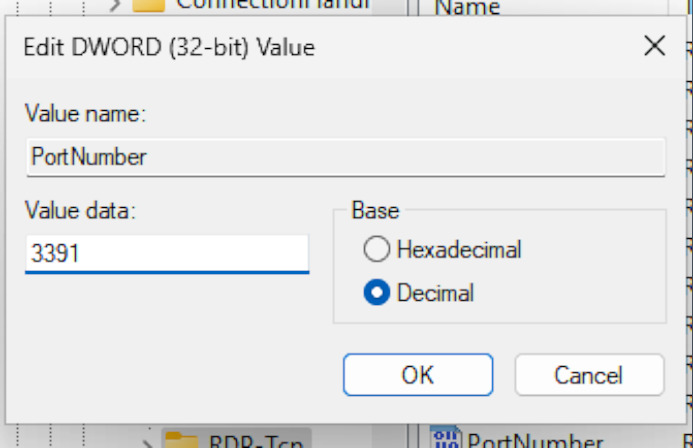

PortNumber の値を変更する:

•

PortNumberをダブルクリックします。

• 基数を10進数に切り替えます(多くの人がここで間違えて、16進数のままにしてしまいます)

• 新しいポート番号を入力します(競合を避けるため、通常は49152-65535の範囲のポートを使用します)

• OK をクリックします。

マシンを再起動してください。 サービスの再起動だけでうまくいくこともありますが、完全な再起動の方が、すべてが正しく初期化されることを確実にします。

2. 自動化のための PowerShell のアプローチ

複数台のマシンを管理する際には、PowerShell が私の定番です。私が使っているスクリプトは次のとおりです:

# 新しいポートを定義

$newPort = 3391

# レジストリを更新

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber” -Value $newPort

# 変更を確認

$currentPort = (Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp’ -Name “PortNumber”).PortNumber

Write-Host “RDP ポートは現在次の値に設定されています: $currentPort”

これを実行した後でも、変更を完全に有効にするには再起動が必要です。

2. Windows ファイアウォールの設定 (ほとんどのガイドが省略する部分)

私が最もよく見かける失敗は次のとおりです:レジストリは変更するが、ファイアウォールを忘れてしまう。RDP サービスは新しいポートで待ち受けますが、Windows ファイアウォールがすべての受信接続をブロックします。

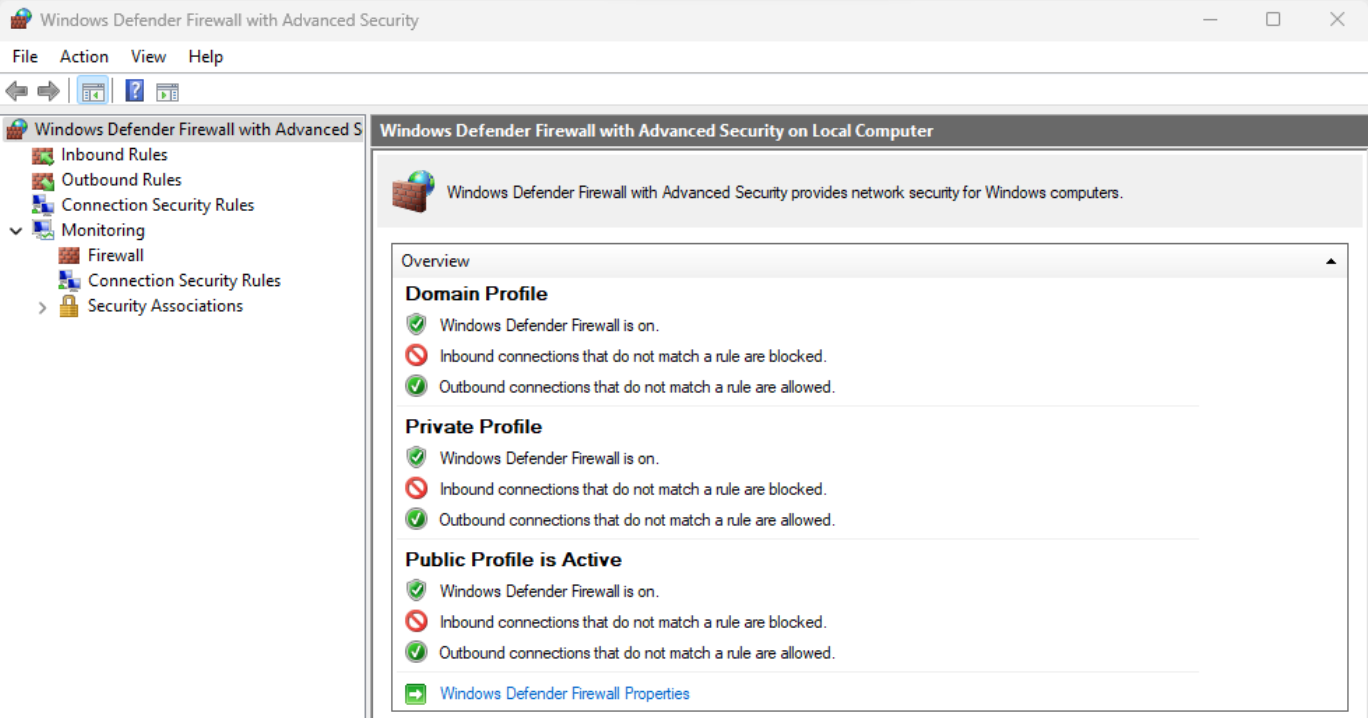

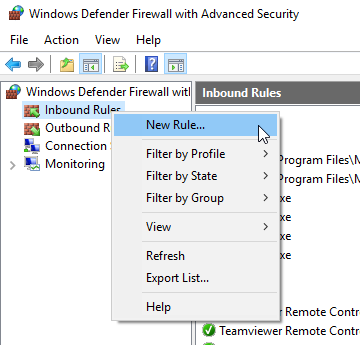

GUI の方法:

セキュリティが強化された Windows Defender ファイアウォールを開きます。

受信の規則を選択し、新しい規則をクリックします。

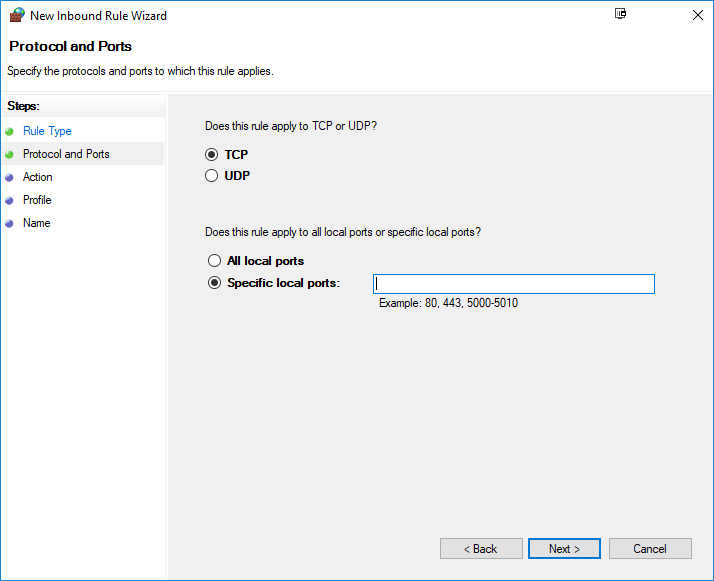

ポートを選択し、次に TCP を選択して、新しいポート番号を指定します。

接続を許可してください。

すべてのネットワークプロファイルに適用します(環境に応じて特定のプロファイルにのみ適用することもできます)

“RDP Custom Port 3391″のようなわかりやすい名前を付けてください。

PowerShell の方法 (複数台のマシンではより高速):

New-NetFirewallRule -DisplayName “RDP Custom Port” -Direction Inbound -Protocol TCP -LocalPort 3391 -Action Allow -Profile Any

最新の RDP 機能を使用する場合は、通常、TCP と UDP の両方に対するルールを作成しますが、最低限必要なのは TCP です。

構成のテスト

これらの変更を行って再起動したら、作業完了と見なす前に、必ず別のマシンからテストします:

- リモート デスクトップ接続 (mstsc.exe) を開きます。

- コンピューター欄に、

hostname:portまたはIP:portを入力します。

• 例:192.168.1.100:3391。 - 正常に接続できることを確認します。

プロのヒント: クライアント側の問題のトラブルシューティングを始める前に、システムが新しいポートで実際に待ち受けていることを確認するため、netstat -an | findstr "LISTENING" を使用します。

ポート設定が頭痛の種になるとき:HelpWireの代替

何年にもわたりRDPポートの設定、ルーターのNATトラバーサルへの対処、ファイアウォールルールのトラブルシューティングを行ってきましたが、多くのユーザーには別のアプローチを勧めるようになりました。接続性を自動的に処理してくれる専用のリモートアクセスソフトウェアです。

HelpWire は、私が徹底的にテストしたソリューションの一つで、ポート設定に関する問題を丸ごと解消してくれます:

HelpWire を勧める理由:

- 設定不要: レジストリの編集、ファイアウォールルール、ポートフォワーディングは不要です。

- クロスプラットフォーム対応: Windows、macOS、Linuxで動作します。

- セキュリティ内蔵: VPNを必要としない暗号化された接続。

- 無料で利用可能: 小規模な導入でもライセンス問題はありません。

カスタムRDPポートよりHelpWireが適しているケース:

- 異なるオペレーティングシステムにまたがるユーザーをサポートする必要がある。

- VPNインフラの構築が現実的でない。

- 常時のリモートワークアクセスではなく、リモートサポートを提供している。

- ルーターのポートフォワーディングを完全に避けたい。

- 非技術的なユーザーでも “just works” なソリューションが必要。

管理された環境でのサーバー管理には今でもカスタムポートのRDPを使いますが、一般的なリモートアクセス、特にエンドユーザーのサポートやクロスプラットフォームでの利用には、HelpWireが設定作業の負担を完全に取り除いてくれます。

私が実際に実践しているセキュリティのベストプラクティス

ポートの変更は、より大きなセキュリティ戦略のごく一部にすぎません。私が譲れないと考える点は次のとおりです:

ネットワーク レベル認証 (NLA) を有効にする – Windows 11 では既定でオンになっているはずですが、確認してください。NLA はセッションを確立する前に認証を要求し、多くの自動化された攻撃を防ぎます。

アカウントのロックアウトポリシーを実装する – 5回の失敗後にアカウントがロックされるように設定し、クールダウン期間を30分にしました。

インターネット向けの RDP には VPN を使用する – リモートアクセスがパブリックインターネットを経由しなければならない場合は、必ず VPN の内側に置きます。ポートを変更しても、洗練された攻撃者があなたのサービスを見つけるのを防ぐことはできません。

監査ログを有効化 – 失敗したログイン試行と成功した接続を追跡します。私はこれらのログを毎週確認しています。

リモート デスクトップ ゲートウェイの利用を検討 – エンタープライズ環境では、RD ゲートウェイは一元化されたアクセス制御を提供し、RDP ポートをインターネットに直接開放する必要がありません。

私が遭遇したよくある問題のトラブルシューティング

問題: ポートを変更した後に接続できない

- まず、ファイアウォールのルールが正しく有効になっていることを確認してください。

- 接続文字列でポートを指定しているか確認してください(hostname:port)

- レジストリ変更後に RDP サービスが正しく再起動されたことを確認してください。

問題: 接続試行が依然としてポート 3389 に向かってしまう

- 一部の RDP クライアントは接続設定をキャッシュします。保存された資格情報をクリアしてください。

- ポート番号を明示的に指定していることを確認してください。

- 異なる設定の複数のネットワークアダプターがないか確認してください。

問題: リモートアクセスを完全に失った

- これが、変更を行う前に常に物理アクセスまたは帯域外アクセスを確保しておく理由です。

- 必要に応じてセーフモードで起動し、レジストリの変更を元に戻してください。

- 最後の手段として、レジストリのバックアップから復元してください。

私の最終的なおすすめ

数え切れないほどの設定を試した結果、私の評価は次のとおりです: RDPポートを変更すると自動スキャンによるノイズは減りますが、単独の対策ではなく多層防御の一部であるべきです。

小規模企業向けには、設定不要のアプローチとクロスプラットフォーム対応のためHelpWireを推奨します。企業向けには、VPNとNLAを併用したカスタムRDPポートが有効です。

ガイドがあなたに「すべきだ」と言うことではなく、実際のニーズに合った解決策を選びましょう。

安全なリモートアクセスを始めるには:

- 従来のアプローチ: RDPポートを変更 + NLAを有効化 + VPNを実装。

- モダンな代替案: 設定不要でクロスプラットフォームなリモートアクセスにはHelpWireを試してください。

あなたの具体的な状況に合った道を選び、見かけの安全性よりも実質的な安全性を常に優先してください。