Het inschakelen van Extern Bureaublad op meerdere computers is in veel werkomgevingen een routinevereiste geworden. Van bureau naar bureau lopen om het aan te zetten is misschien prima voor een handvol machines, maar zodra je tientallen, of zelfs honderden, beheert, is het niet langer praktisch. Daar komt Groepsbeleid om de hoek kijken. Ingebouwd in Windows Server biedt het beheerders een gecentraliseerde manier om Extern Bureaublad in te schakelen en instellingen consistent te houden in het hele netwerk. In dit stuk leg ik uit hoe het werkt en waarom het vaak de meest efficiënte manier is om externe toegang te beheren.

Hier is de korte samenvatting:

- Open Groepsbeleidsbeheer

- Maak en bewerk een nieuw GPO

- Schakel Extern Bureaublad in onder Verbindingen

- Open de firewallregel

- Pas toe en test

Laten we dat nu in detail bekijken.

Vereisten (Voordat u begint)

Voordat je erin duikt, zorg ervoor dat deze vakjes zijn aangevinkt:

- Active Directory aanwezig: Groepsbeleid werkt alleen in een AD-omgeving, dus je pc’s moeten aan het domein zijn gekoppeld.

- Beheerdersrechten: Je hebt beheerdersrechten nodig om Groepsbeleidsobjecten (GPO’s) te maken of te bewerken.

- Firewallregels: Extern bureaublad vereist dat de firewall RDP-verkeer toestaat, maak je geen zorgen, we leggen later uit hoe je dit afdwingt.

Als je dat geregeld hebt, ben je klaar om te configureren.

Extern bureaublad inschakelen via Groepsbeleid: stapsgewijze handleiding

Stap 1: Groepsbeleidbeheer openen

Op uw domeincontroller (de server die netwerkbeleid beheert):

- Druk op

Win + R, typgpmc.mscen druk op Enter. - Als dat niet werkt, voeg de functie Groepsbeleidbeheer toe in Serverbeheer → Rollen en functies toevoegen.

Vouw uw domeinstructuur uit in het linkerpaneel.

Professionele tip: Test eerst. Rol dit niet uit naar uw hele domein voordat u het op een testorganisatie-eenheid (OU) met slechts een paar pc’s hebt uitgeprobeerd. Problemen oplossen in een sandbox is veel eenvoudiger dan het repareren van tientallen machines.

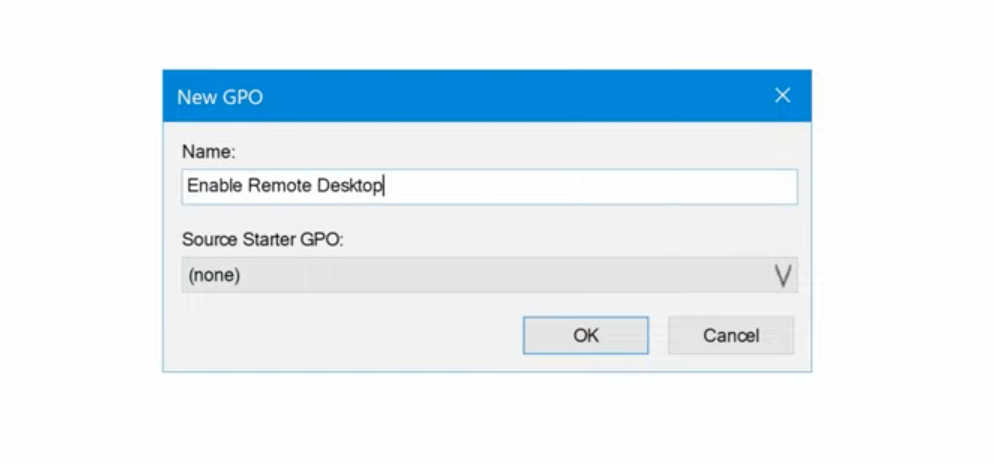

Stap 2: Maak of bewerk een GPO

Bepaal waar dit beleid van toepassing moet zijn:

Klik met de rechtermuisknop op het domein of de OU.

Kies Een GPO in dit domein maken en hier koppelen…

Geef het een duidelijke naam zoals Extern bureaublad inschakelen.

Zodra het verschijnt, klik er met de rechtermuisknop op en kies Bewerken.

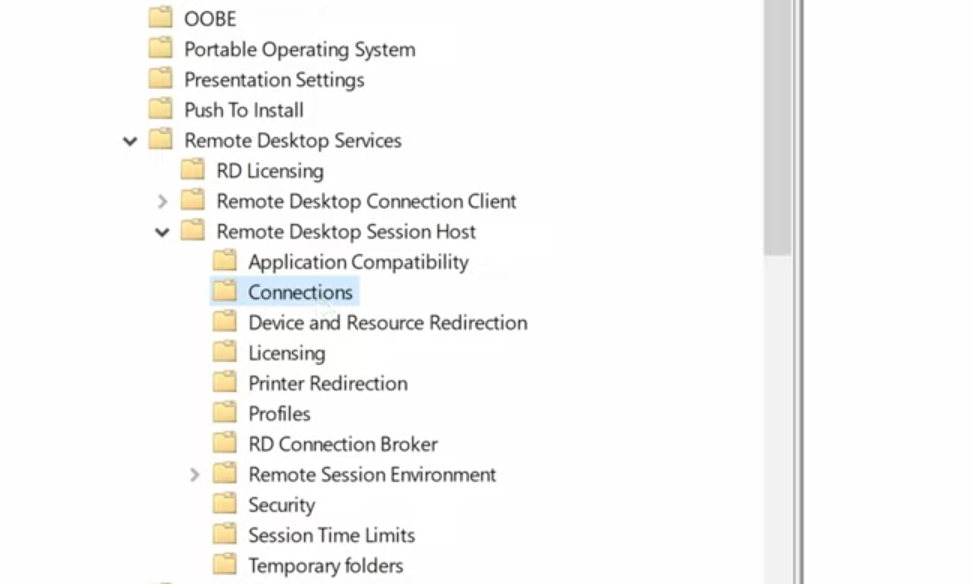

Stap 3: Schakel Extern bureaublad in

Ga in de Groepsbeleid-editor naar:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Connections

Dubbelklik Gebruikers toestaan om op afstand verbinding te maken met behulp van Extern-bureaubladservices.

Stel het in op Ingeschakeld en klik op OK.

Dit is de schakelaar die daadwerkelijk RDP-verbindingen toestaat.

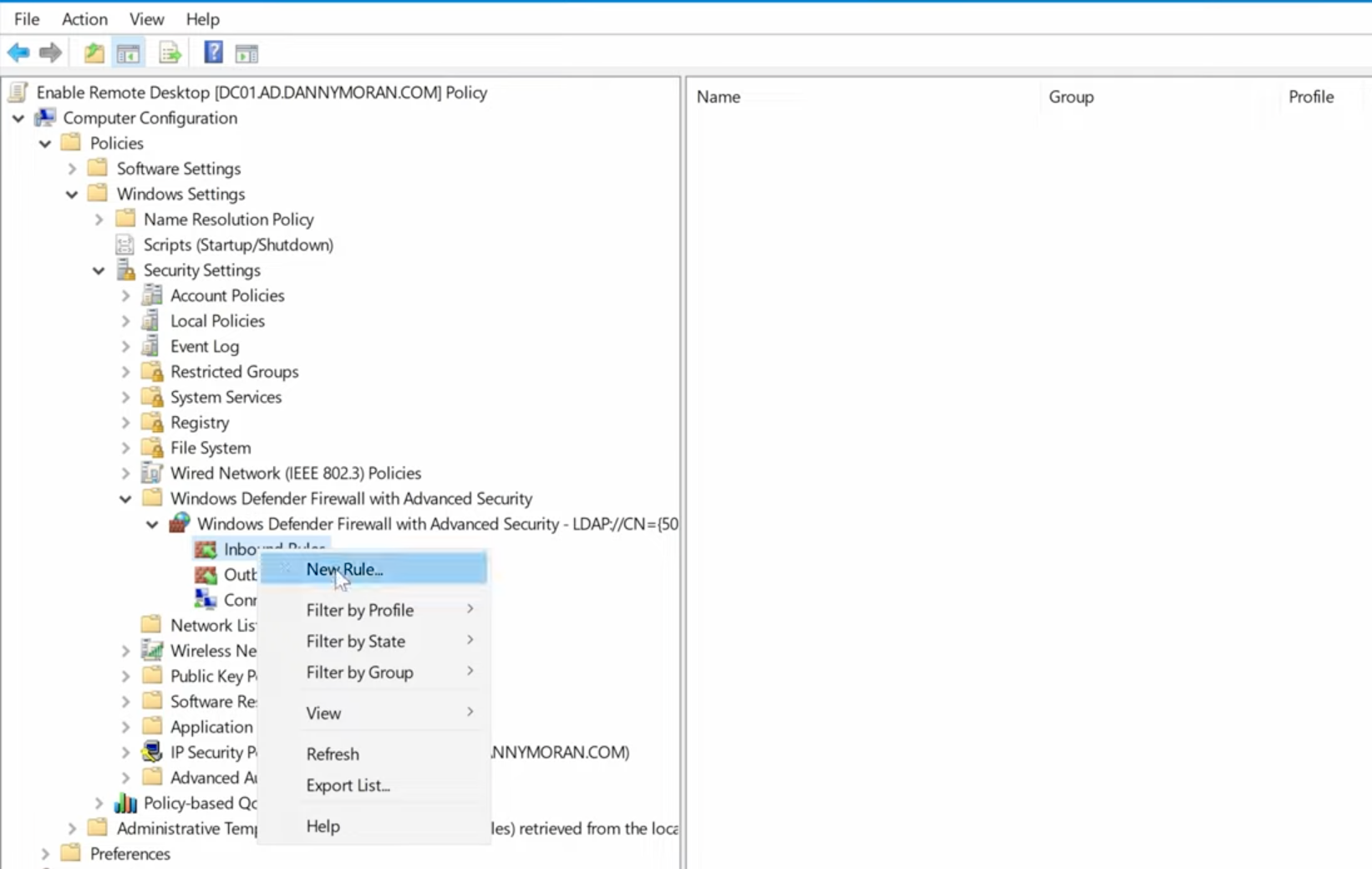

Stap 4: Zorg ervoor dat de firewall dit toestaat

Extern bureaublad werkt niet als de firewall het blokkeert. Ga in dezelfde GPO-editor naar:

Computerconfiguratie → Windows-instellingen → Beveiligingsinstellingen → Windows Defender Firewall met geavanceerde beveiligingOnder Inkomende Regels, zoek naar Extern bureaublad – Gebruikersmodus (TCP-In) en stel deze in op Ingeschakeld.

Mogelijk ziet u ook een UDP-In-regel voor Extern bureaublad, schakel die ook in voor de beste prestaties.

Stap 5: Het beleid toepassen

Groepsbeleid wordt op client-pc’s automatisch vernieuwd (ongeveer elke 90 minuten met een willekeurig tijdsverschil). Maar als u het meteen wilt:

Open op de client-pc de Opdrachtprompt en voer het volgende uit:

gpupdate /force

Als alles correct is geconfigureerd, zou RDP nu actief en klaar voor gebruik moeten zijn.

Tips voor probleemoplossing

Zelfs wanneer je de stappen perfect volgt, kunnen een paar dingen je nog steeds in de weg zitten. Dit ben ik in de praktijk tegengekomen:

- “Remote Desktop kan geen verbinding maken”-fouten → Negen van de tien keer is het ofwel de firewall of een probleem met netwerkroutering. Controleer nogmaals of de firewallregel is toegepast.

- Gebruikers kunnen niet inloggen → Standaard kunnen alleen beheerders via RDP inloggen. Als je wilt dat gewone medewerkers verbinding kunnen maken, voeg ze dan toe aan de groep Remote Desktop Users op de doelmachine.

- De GPO wordt niet toegepast → Voer

gpresult /ruit vanaf een client-pc. Als je GPO niet verschijnt, controleer dan of de pc in de juiste OU staat en of de GPO correct is gekoppeld.

Best practices voor beveiliging (sla dit onderdeel niet over)

RDP is handig, maar het is ook een favoriet doelwit voor aanvallers. Ik heb omgevingen gezien die werden bestookt met brute-forcepogingen, simpelweg omdat RDP wijd open stond. Dit is wat ik altijd aanbeveel:

- Schakel Network Level Authentication (NLA) in. Dit dwingt authenticatie af voordat een volledige sessie tot stand wordt gebracht.

- Beperk RDP-toegang tot vertrouwde IP-bereiken indien mogelijk.

- Vereis sterke wachtwoorden (en idealiter multifactorauthenticatie als uw configuratie dit ondersteunt).

- Controleer de gebeurtenislogboeken op mislukte aanmeldpogingen.

En als gebruikers van buiten het kantoor verbinding maken, overweeg dan ten zeerste om RDP achter een VPN te plaatsen. Het is een extra laag, maar het betaalt zich ruimschoots terug op het gebied van beveiliging.

Afronding

Het inschakelen van Extern bureaublad via Groepsbeleid is zo’n taak die in het begin intimiderend aanvoelt, maar al snel tweede natuur wordt. Als je het één keer hebt gedaan, ga je nooit meer handmatig door de Systeemeigenschappen op elke computer klikken.

Doe dit één keer, en je hebt RDP consistent uitgerold binnen je netwerk. Geen giswerk meer over welke computer goed is ingesteld, geen halfwerkende verbindingen meer. Gewoon probleemloze, betrouwbare toegang overal waar je die nodig hebt.