Att aktivera Fjärrskrivbord på flera datorer har blivit ett rutinmässigt krav på många arbetsplatser. Att gå från skrivbord till skrivbord för att slå på det kan vara okej för ett fåtal maskiner, men när du hanterar dussintals, eller till och med hundratals, är det inte längre praktiskt. Det är där Gruppolicy kommer in. Inbyggt i Windows Server ger det administratörer ett centraliserat sätt att slå på Fjärrskrivbord och hålla inställningarna konsekventa i hela nätverket. I den här texten förklarar jag hur det fungerar och varför det ofta är det mest effektiva sättet att hantera fjärråtkomst.

Här är en snabb sammanfattning:

- Öppna Gruppolicyhantering

- Skapa och redigera ett nytt GPO

- Aktivera Fjärrskrivbord under Anslutningar

- Öppna brandväggsregeln

- Tillämpa och testa

Nu går vi igenom det i detalj.

Förutsättningar (innan du börjar)

Innan du sätter igång, se till att dessa rutor är markerade:

- Active Directory på plats: Gruppolicy fungerar bara i en AD-miljö, så dina datorer måste vara anslutna till domänen.

- Administratörsrättigheter: Du behöver administratörsrättigheter för att skapa eller redigera Gruppolicyobjekt (GPO:er).

- Brandväggsregler: Fjärrskrivbord kräver att brandväggen tillåter RDP-trafik , oroa dig inte, vi går igenom hur du genomdriver detta senare.

När du har ordnat detta är du redo att konfigurera.

Aktivera Fjärrskrivbord via Gruppolicy: Steg-för-steg-guide

Steg 1: Öppna Gruppolicyhantering

På din domänkontrollant (servern som hanterar nätverkspolicyer):

- Tryck på

Win + R, skrivgpmc.mscoch tryck på Enter. - Om det inte fungerar, lägg till funktionen Gruppolicyhantering i Serverhanteraren → Lägg till roller och funktioner.

Expandera domänträdet i den vänstra panelen.

Proffstips: Testa först. Rulla inte ut detta till hela din domän förrän du har testat det på en testorganisationsenhet (OU) med bara ett par datorer. Felsökning i en sandbox är mycket enklare än att åtgärda dussintals datorer.

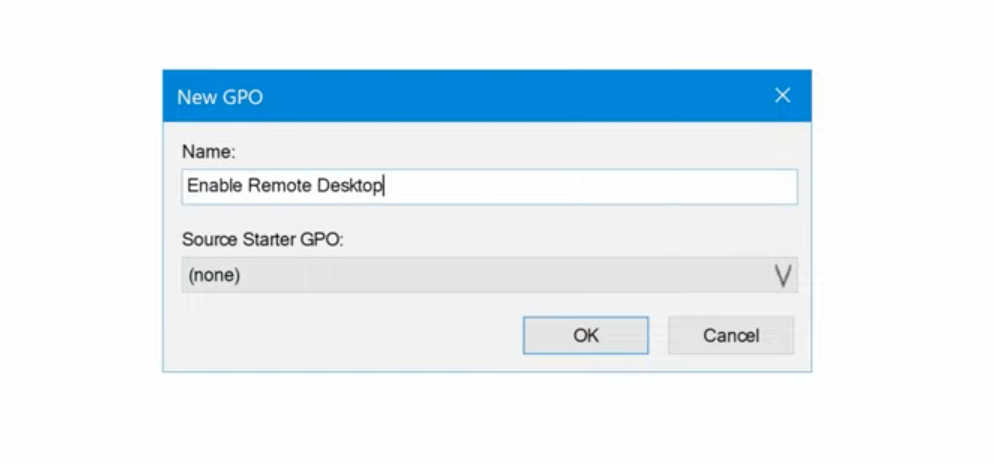

Steg 2: Skapa eller redigera ett GPO

Bestäm var du vill att den här principen ska tillämpas:

-

Högerklicka på domänen eller OU:n.

-

Välj Skapa ett GPO i den här domänen, och länka det här…

-

Ge den ett tydligt namn, till exempel Aktivera Fjärrskrivbord.

-

När den dyker upp, högerklicka på den och välj Redigera.

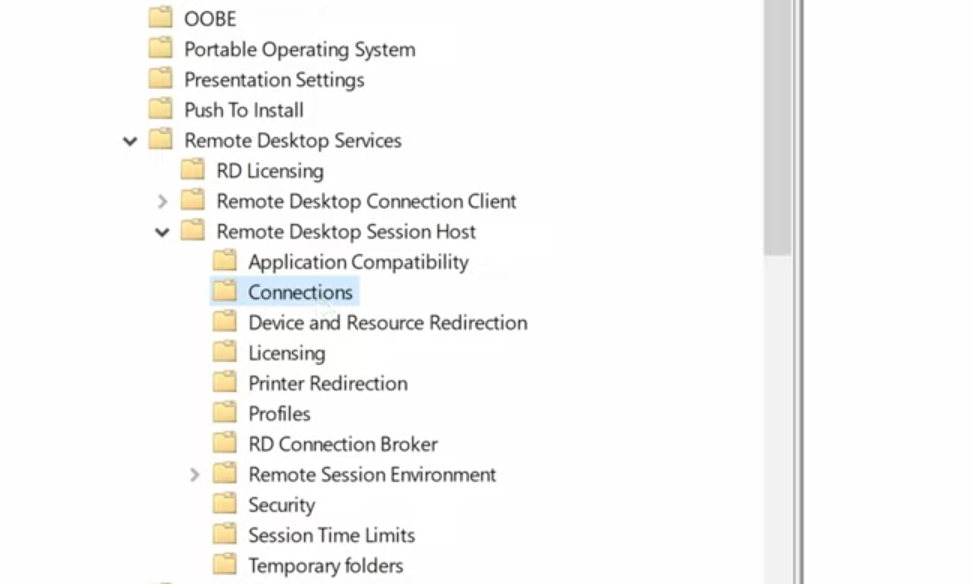

Steg 3: Aktivera fjärrskrivbord

-

I Gruppolicyredigeraren går du till:

Datorkonfiguration → Administrativa mallar → Windows-komponenter → Fjärrskrivbordstjänster → Värd för fjärrskrivbordssessioner → Anslutningar

-

Dubbelklicka på Tillåt användare att ansluta på distans med hjälp av Fjärrskrivbordstjänster.

-

Ställ in den på Aktiverad och klicka på OK.

Det här är omkopplaren som faktiskt tillåter RDP-anslutningar.

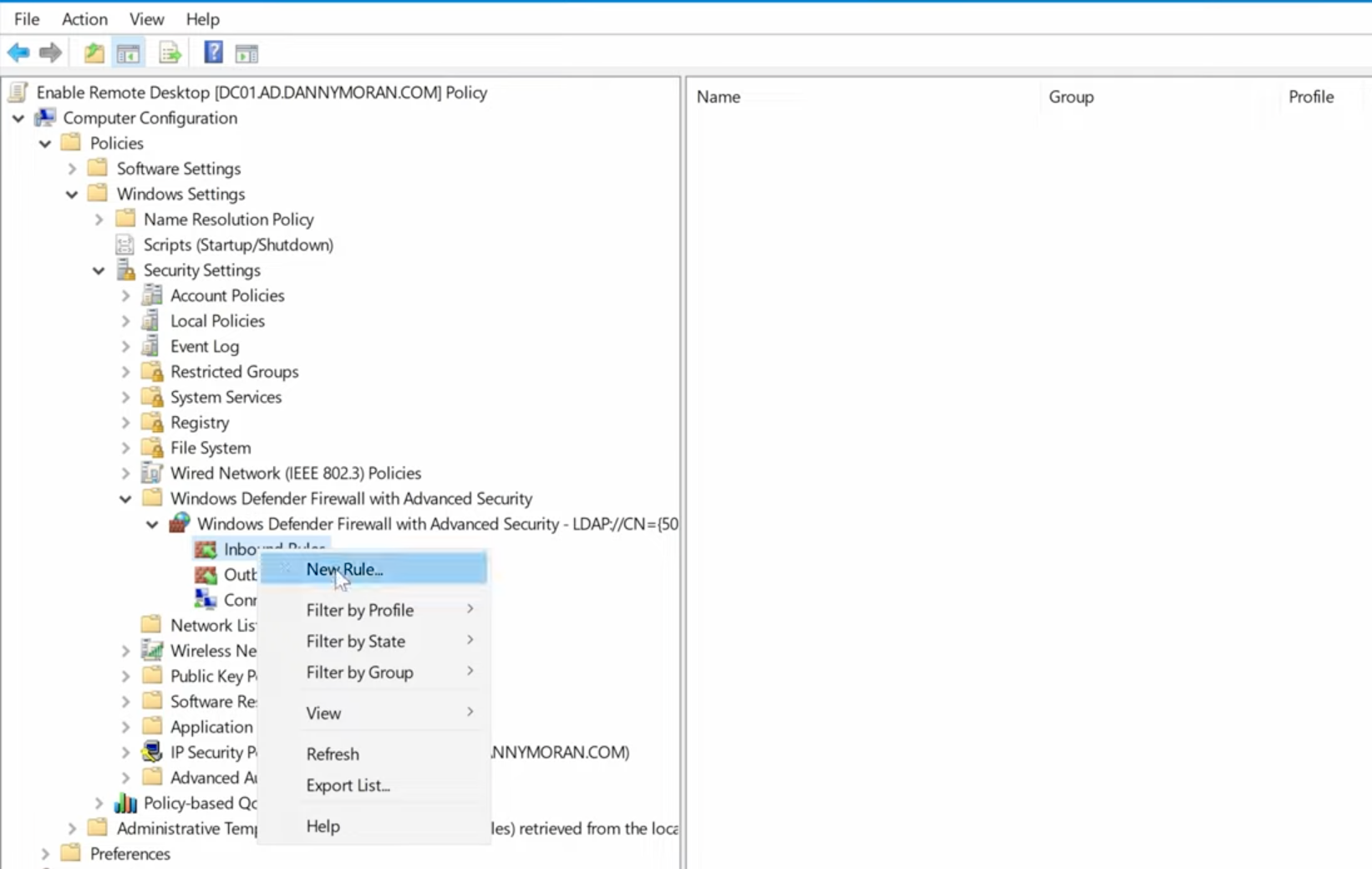

Steg 4: Se till att brandväggen tillåter det

-

Fjärrskrivbordet fungerar inte om brandväggen blockerar det. I samma GPO-redigerare går du till:

Datorkonfiguration → Windows-inställningar → Säkerhetsinställningar → Windows Defender-brandvägg med avancerad säkerhet -

Under Inkommande regler, leta efter Fjärrskrivbord – användarläge (TCP-In) och ställ in den till Aktiverad.

-

Du kan också se en UDP-In-regel för Fjärrskrivbord, aktivera även den för bästa prestanda.

Steg 5: Tillämpa policyn

Gruppolicy uppdateras på klientdatorer automatiskt (ungefär var 90:e minut med en slumpmässig förskjutning). Men om du vill ha det direkt:

På klientdatorn, öppna Kommandotolken och kör:

gpupdate /force

Om allt är korrekt konfigurerat bör RDP nu vara igång och redo att användas.

Felsökningstips

Även när du följer stegen perfekt kan några saker ändå ställa till det. Det här har jag stött på i praktiken:

- “Fjärrskrivbord kan inte ansluta”-fel → I nio fall av tio beror det antingen på brandväggen eller på ett problem med nätverksroutning. Kontrollera en extra gång att brandväggsregeln har tillämpats.

- Användare kan inte logga in → Som standard kan endast administratörer logga in via RDP. Om du vill att vanliga användare ska kunna ansluta, lägg till dem i gruppen Remote Desktop Users på måldatorn.

- GPO:t tillämpas inte → Kör

gpresult /rfrån en klientdator. Om GPO:t inte visas, kontrollera om datorn finns i rätt OU och om GPO:t är korrekt länkat.

Bästa praxis för säkerhet (Hoppa inte över den här delen)

RDP är bekvämt, men det är också ett favoritmål för angripare. Jag har sett miljöer bli hårt ansatta av brute force-försök enbart för att RDP var helt öppet. Det här rekommenderar jag alltid:

- Aktivera Network Level Authentication (NLA). Det kräver autentisering innan en fullständig session etableras.

- Begränsa RDP-åtkomst till betrodda IP-intervall om möjligt.

- Kräv starka lösenord (och helst multifaktorautentisering om din miljö stöder det).

- Övervaka händelseloggar för misslyckade inloggningsförsök.

Och om användare ansluter utanför kontoret, överväg starkt att lägga RDP bakom en VPN. Det är ett extra lager, men det lönar sig rejält ur säkerhetssynpunkt.

Avslutning

Att aktivera Fjärrskrivbord via Gruppolicy är en sådan uppgift som känns avskräckande i början men snabbt blir rutin. När du väl har gjort det en gång kommer du aldrig att gå tillbaka till att manuellt klicka dig igenom Systemegenskaper på varje dator.

Gör detta en gång så har du RDP utrullat konsekvent i hela ditt nätverk. Inget mer gissande om vilken dator som är korrekt konfigurerad, inga fler halvt fungerande anslutningar. Bara ren, pålitlig åtkomst överallt där du behöver den.