L’activation du Bureau à distance sur plusieurs ordinateurs est devenue une exigence courante dans de nombreux lieux de travail. Aller de bureau en bureau pour l’activer peut convenir pour une poignée de machines, mais une fois que vous en gérez des dizaines, voire des centaines, ce n’est plus pratique. C’est là que la stratégie de groupe entre en jeu. Intégrée à Windows Server, elle offre aux administrateurs un moyen centralisé d’activer le Bureau à distance et de maintenir des paramètres cohérents sur l’ensemble du réseau. Dans cet article, j’expliquerai comment cela fonctionne et pourquoi c’est souvent le moyen le plus efficace de gérer l’accès à distance.

Voici le récapitulatif rapide :

- Ouvrir la Gestion de la stratégie de groupe

- Créer et modifier une nouvelle GPO

- Activer le Bureau à distance sous Connexions

- Ouvrir la règle du pare-feu

- Appliquer et tester

Voyons cela en détail.

Prérequis (avant de commencer)

Avant de vous lancer, assurez-vous que ces cases sont cochées :

- Active Directory en place : La stratégie de groupe ne fonctionne que dans un environnement AD ; vos PC doivent donc être joints au domaine.

- Droits d’administrateur : Vous aurez besoin de privilèges administratifs pour créer ou modifier des objets de stratégie de groupe (GPO).

- Règles du pare-feu : Le Bureau à distance nécessite que le pare-feu autorise le trafic RDP , ne vous inquiétez pas, nous verrons comment imposer cela plus tard.

Une fois que tout cela est en place, vous êtes prêt à configurer.

Activer le Bureau à distance via la Stratégie de groupe : guide pas à pas

Étape 1 : Ouvrez la Gestion des stratégies de groupe

Sur votre contrôleur de domaine (le serveur qui gère les stratégies réseau) :

- Appuyez sur

Win + R, tapezgpmc.msc, puis appuyez sur Entrée. - Si cela ne fonctionne pas, ajoutez la fonctionnalité Gestion des stratégies de groupe dans Gestionnaire de serveur → Ajouter des rôles et fonctionnalités.

Développez l’arborescence de votre domaine dans le panneau de gauche.

Astuce de pro : Testez d’abord. Ne déployez pas ceci sur l’ensemble de votre domaine avant de l’avoir essayé sur une unité d’organisation (OU) de test avec seulement quelques PC. Le dépannage dans un bac à sable est bien plus facile que de réparer des dizaines de machines.

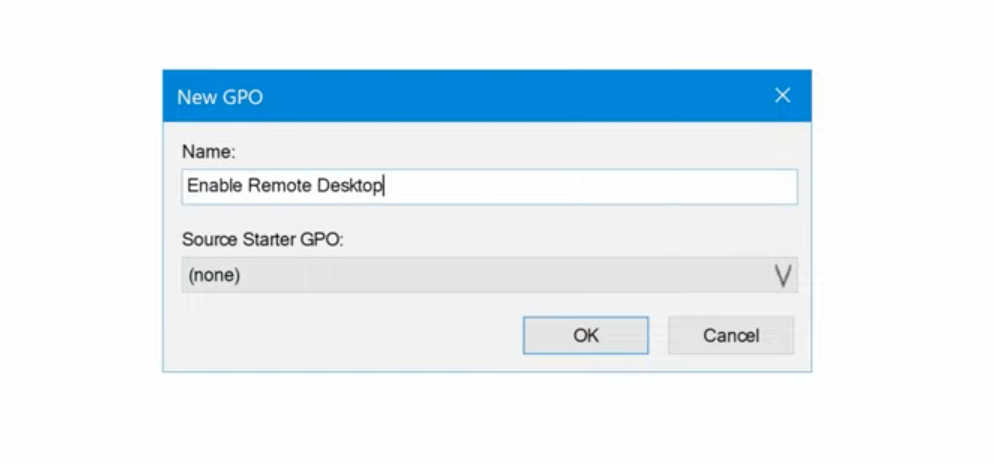

Étape 2 : Créer ou modifier un GPO

Décidez où vous souhaitez que cette stratégie s’applique :

Cliquez avec le bouton droit sur le domaine ou l’OU.

Choisissez Créer un objet GPO dans ce domaine, et le lier ici…

Donnez-lui un nom clair, comme Activer le Bureau à distance.

Lorsqu’il apparaît, faites un clic droit dessus et choisissez Modifier.

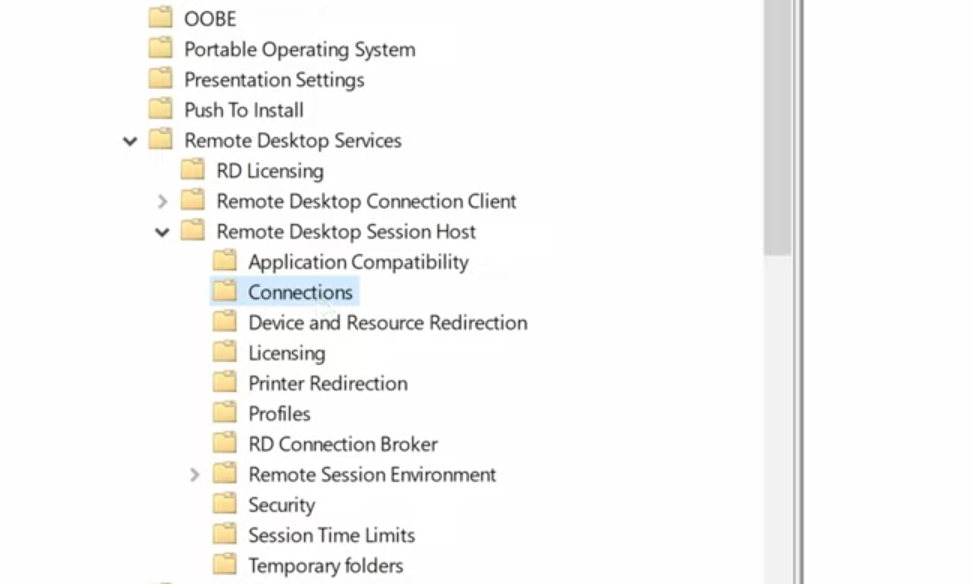

Étape 3 : Activer le Bureau à distance

Dans l’éditeur de stratégie de groupe, accédez à :

Configuration de l'ordinateur → Modèles d'administration → Composants Windows → Services Bureau à distance → Hôte de session Bureau à distance → Connexions

Double-cliquez sur Autoriser les utilisateurs à se connecter à distance à l’aide des Services Bureau à distance.

Définissez-le sur Activé et cliquez sur OK.

C’est l’interrupteur qui autorise effectivement les connexions RDP.

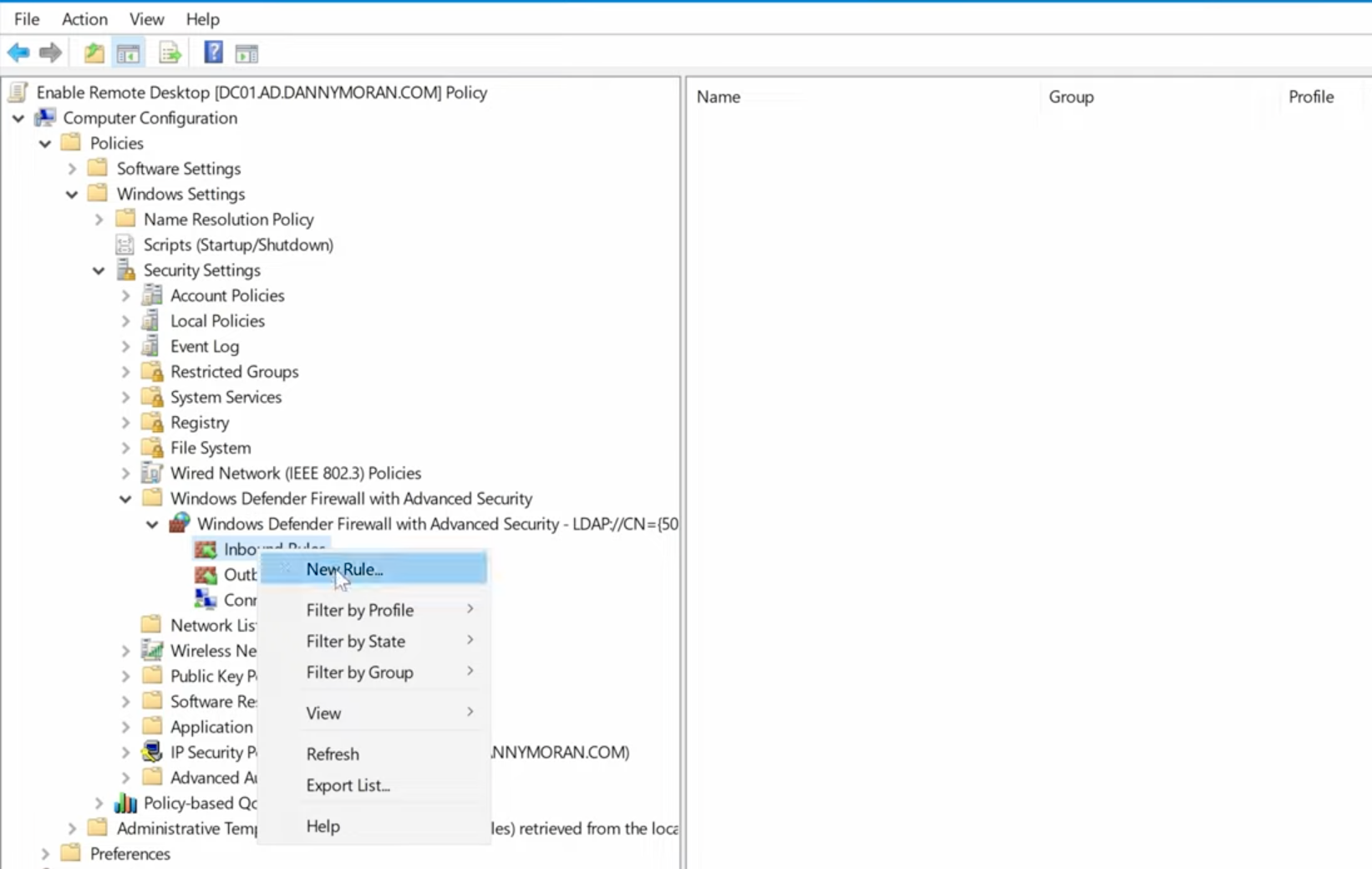

Étape 4 : Assurez-vous que le pare-feu l’autorise

Le Bureau à distance ne fonctionnera pas si le pare-feu le bloque. Dans le même éditeur de GPO, accédez à:

Configuration ordinateur → Paramètres Windows → Paramètres de sécurité → Pare-feu Windows Defender avec fonctions avancées de sécuritéSous Règles de trafic entrant, recherchez Bureau à distance – Mode utilisateur (TCP-In) et définissez-le sur Activé.

Vous pouvez également voir une règle UDP-In pour le Bureau à distance, activez-la aussi pour les meilleures performances.

Étape 5: Appliquer la stratégie

La stratégie de groupe se met à jour automatiquement sur les ordinateurs clients (environ toutes les 90 minutes avec un décalage aléatoire). Mais si vous la voulez tout de suite :

Sur le PC client, ouvrez l’Invite de commandes et exécutez :

gpupdate /force

Si tout est correctement configuré, RDP devrait maintenant être activé et prêt à l’emploi.

Conseils de dépannage

Même lorsque vous suivez les étapes à la lettre, quelques éléments peuvent encore vous jouer des tours. Voici ce que j’ai rencontré sur le terrain :

- « Le Bureau à distance ne peut pas se connecter » → Neuf fois sur dix, c’est soit le pare-feu, soit un problème de routage réseau. Vérifiez que la règle du pare-feu a bien été appliquée.

- Les utilisateurs ne peuvent pas se connecter → Par défaut, seuls les administrateurs peuvent se connecter via RDP. Si vous voulez que le personnel se connecte, ajoutez-les au groupe Utilisateurs du Bureau à distance sur la machine cible.

- La GPO ne s’applique pas → Exécutez

gpresult /rdepuis un PC client. Si votre GPO n’apparaît pas, vérifiez que le PC se trouve dans la bonne OU et que la GPO est correctement liée.

Meilleures pratiques de sécurité (ne sautez pas cette partie)

RDP est pratique, mais c’est aussi une cible de choix pour les attaquants. J’ai vu des environnements se faire marteler par des tentatives de force brute simplement parce que RDP était grand ouvert. Voici ce que je recommande toujours :

- Activer l’authentification au niveau du réseau (NLA). Cela impose l’authentification avant qu’une session complète ne soit établie.

- Limiter l’accès RDP aux plages IP de confiance si possible.

- Exiger des mots de passe robustes (et idéalement l’authentification multifacteur si votre configuration la prend en charge).

- Surveiller les journaux d’événements pour détecter les tentatives de connexion échouées.

Et si les utilisateurs se connectent depuis l’extérieur du bureau, envisagez sérieusement de placer RDP derrière un VPN. C’est une couche supplémentaire, mais le gain en matière de sécurité est considérable.

Pour conclure

Activer le Bureau à distance avec la Stratégie de groupe fait partie de ces tâches qui semblent intimidantes au début, mais qui deviennent rapidement une seconde nature. Une fois que vous l’avez fait, vous ne reviendrez plus à cliquer manuellement dans les Propriétés système sur chaque machine.

Faites-le une fois, et vous aurez RDP déployé de manière cohérente sur l’ensemble de votre réseau. Plus besoin de deviner quelle machine est correctement configurée, plus de connexions qui fonctionnent à moitié. Juste un accès propre et fiable partout où vous en avez besoin.