複数のコンピューターでリモート デスクトップを有効化することは、多くの職場で日常的な要件になっています。数台であれば各デスクを回ってオンにするのも問題ないかもしれませんが、数十台、場合によっては数百台を管理するとなると、現実的ではありません。そこで登場するのがグループ ポリシーです。Windows Server に組み込まれており、管理者はリモート デスクトップを一元的に有効化し、ネットワーク全体で設定を統一することができます。この記事では、その仕組みと、リモート アクセスを管理するうえでしばしば最も効率的な方法である理由を解説します。

概要は次のとおりです:

- グループ ポリシーの管理を開く

- 新しい GPO を作成して編集する

- 接続の下でリモート デスクトップを有効にする

- ファイアウォール ルールを有効にする

- 適用してテストする

では、詳しく見ていきましょう。

前提条件 (開始する前に)

始める前に、次の項目が満たされていることを確認してください:

- Active Directory が導入されていること: グループ ポリシーは AD 環境でのみ機能するため、PC はドメインに参加している必要があります。

- 管理者権限: グループ ポリシー オブジェクト(GPO)を作成または編集するには、管理者権限が必要です。

- ファイアウォール ルール: リモート デスクトップを利用するには、ファイアウォールが RDP トラフィックを許可している必要があります。心配はいりません。これを強制する方法は後ほど説明します。

これらが整ったら、設定を始める準備は完了です。

グループ ポリシーを使用してリモート デスクトップを有効にする: ステップ バイ ステップ ガイド

手順 1: グループ ポリシーの管理を開く

ドメイン コントローラー(ネットワーク ポリシーを管理するサーバー)で:

Win + Rを押し、gpmc.mscと入力して、Enter を押します。- それでもうまくいかない場合は、サーバー マネージャー → 役割と機能の追加 でグループ ポリシー管理の機能を追加します。

左側のパネルでドメイン ツリーを展開します。

プロのヒント: まずテストしてください。数台のPCだけを含むテスト用の組織単位(OU)で試すまでは、ドメイン全体に展開しないでください。サンドボックスでのトラブルシューティングの方が、数十台のマシンを修正するよりはるかに簡単です。

手順 2: GPO を作成または編集する

このポリシーの適用先を決めます:

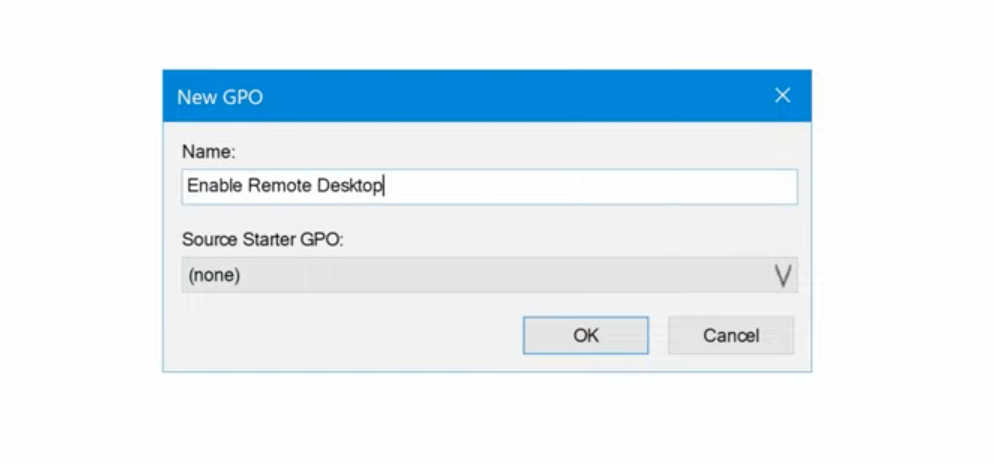

ドメインまたは OU を右クリックします。

このドメインに GPO を作成し、ここにリンクする…を選択します

Enable Remote Desktop のような、わかりやすい名前を付けてください。

表示されたら、それを右クリックして編集を選択します。

手順 3: リモート デスクトップを有効にする

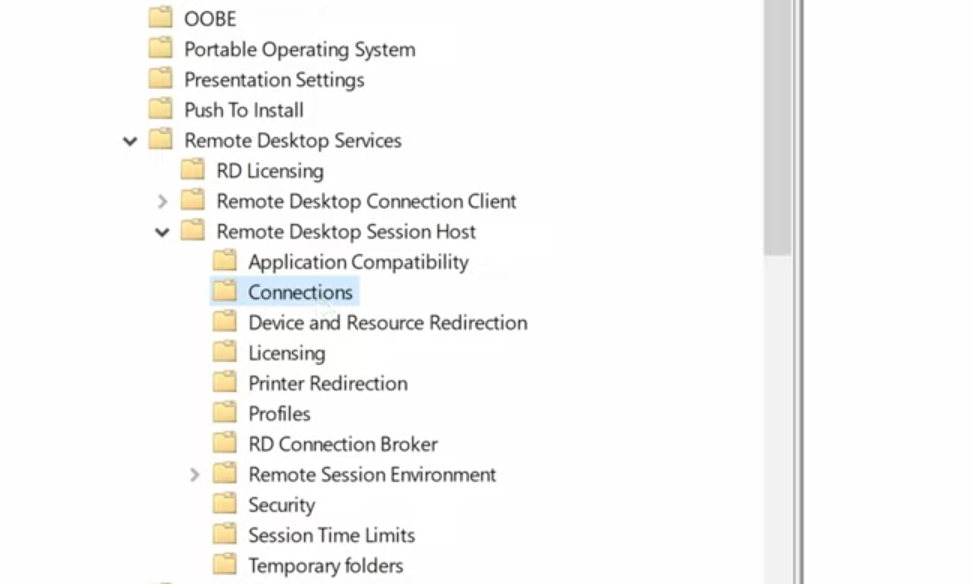

グループ ポリシー エディターで、次の場所に移動します:

コンピューターの構成 → 管理用テンプレート → Windows コンポーネント → リモート デスクトップ サービス → リモート デスクトップ セッション ホスト → 接続

「リモート デスクトップ サービスを使用してユーザーがリモート接続できるようにする」をダブルクリックします。

有効に設定し、OKをクリックします。

これは実際にRDP接続を許可するスイッチです。

ステップ4: ファイアウォールで許可されていることを確認する

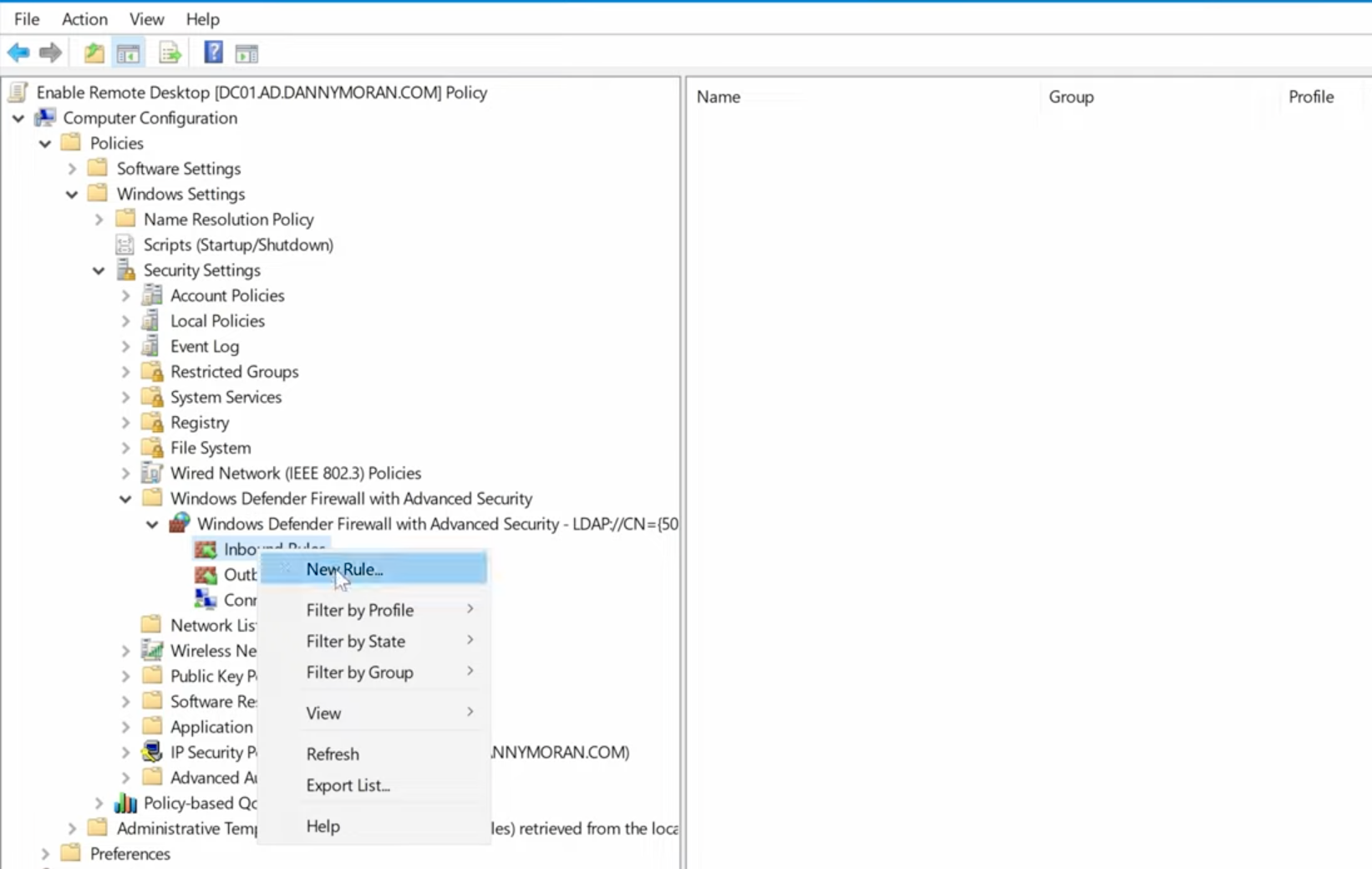

ファイアウォールがブロックしている場合、リモート デスクトップは機能しません。同じ GPO エディターで、次に移動します:

コンピューターの構成 → Windows の設定 → セキュリティの設定 → セキュリティが強化された Windows Defender ファイアウォール受信の規則で、Remote Desktop – User Mode (TCP-In) を探し、有効に設定します。

リモート デスクトップ用の UDP-In 規則が表示されることもあります。最高のパフォーマンスのために、それも有効にしてください。

手順 5: ポリシーを適用する

グループ ポリシーはクライアント PC 上で自動的に更新されます(約90分ごと、ランダムなオフセットあり)ただちに反映させたい場合は:

クライアント PC でコマンド プロンプトを開き、次を実行します:

gpupdate /force

すべてが正しく構成されていれば、RDP が有効になり、すぐに使用できるはずです。

トラブルシューティングのヒント

手順を完璧に実行しても、いくつかの点でつまずくことがあります。現場で遭遇した主な事例は次のとおりです:

- 「Remote Desktop に接続できません」エラー → 十中八九、ファイアウォールかネットワーク ルーティングの問題です。ファイアウォール ルールが適用されているか再確認してください。

- ユーザーがログインできない → 既定では、RDP 経由でログインできるのは管理者のみです。一般ユーザーに接続させたい場合は、対象マシンの Remote Desktop Users グループに追加してください。

- GPO が適用されない → クライアント PC から

gpresult /rを実行します。GPO が表示されない場合は、その PC が正しい OU にあるか、GPO が正しくリンクされているかを確認してください。

セキュリティのベストプラクティス (この部分はスキップしないでください)

RDP は便利ですが、攻撃者にとってもお気に入りの標的です。RDP が無防備に公開されていたために、総当たり攻撃で環境が激しく攻撃されるのを目にしてきました。私がいつも推奨しているのは次のとおりです:

- ネットワーク レベル認証(NLA)を有効にする。 完全なセッションが確立される前に認証を強制します。

- RDP へのアクセスを信頼できる IP 範囲に制限する ことが可能であれば。

- 強力なパスワードを必須にする(理想的には、セットアップが対応しているなら多要素認証も)

- イベント ログを監視する 失敗したログイン試行を検出するために。

また、ユーザーがオフィス外から接続する場合は、RDP を VPN の背後に置くことを強く検討してください。追加のレイヤーにはなりますが、セキュリティ面で大きな効果があります。

締めくくり

グループ ポリシーでリモート デスクトップを有効化するのは、最初は気後れする作業に思えるかもしれませんが、すぐに身につきます。一度やってしまえば、すべてのマシンでシステムのプロパティを手動でクリックして回ることには二度と戻れません。

これを一度やれば、ネットワーク全体に一貫した形でRDPを展開できます。どのマシンが正しく設定されているのかを推測する必要も、半分しか動かない接続に悩まされることもなくなります。必要な場所すべてで、クリーンで信頼できるアクセスが得られます。